Ransomware-Angriffe richteten auch im Jahr 2022 in Unternehmen auf der ganzen Welt großen Schaden an. Der aktuelle IBM-Bericht Cost of a Data Breach zeichnet ein besorgniserregendes Bild: Die durchschnittlichen Kosten eines Ransomware-Angriffs beliefen sich auf 4,54 Mio. USD, und es dauerte 49 Tage länger als im Vorjahr, ihn zu identifizieren und einzudämmen. Nach den berüchtigten Ransomware-Gruppen DarkSide und REvil, die für die verheerenden Angriffe auf die Colonial Pipeline bzw. Kaseya im Jahr 2021 verantwortlich waren, hat eine neue Ransomware-Gruppe im vergangenen Jahr einen enormen Aufschwung erlebt - BlackCat.

BlackCat wurde erstmals im November 2021 von Forschern des Malware HunterTeams entdeckt. Die Ransomware Gruppe BlackCat, auch als AlphaVM, AlphaV, oder ALPHV bekannt, nutzen das beliebte Ransomware-as-a-Service (RaaS) Modell. BlackCat ist in diesem Modell der Ransomware-Betreiber, der den Partnern sein Ransomware-Kit zur Verfügung stellt, um ihre Angriffe durchzuführen. Das bedeutet, dass BlackCat Angriffe von Partner zu Partner unterschiedlich sind, insbesondere was den Einstieg betrifft.

(Quelle: MalwareHunterTeam)

Ransomware Angriffe der Gruppe BlackCat sind durch ihre unkonventionelle Programmierung und durch ihr Geschäftsmodell besonders erfolgreich. Zudem entwickelten sie die erste große professionelle Ransomware, die in der Programmiersprache Rust geschrieben wurde und wesentlich höhere Auszahlungen an seine Partner leistet. Außerdem werden Informationen über die Opfer im öffentlichen Internet statt wie bisher üblich nur im Dark Web veröffentlicht.

Die Geschichte von BlackCat Ransomware und öffentlich bekannt gewordene Angriffe

BlackCat Ransomware wurde erstmals im November 2021 von Forschern des MalwareHunter Teams entdeckt. Am 19. April 2022 veröffentlichte die Cyberabteilung des Federal Bureau of Investigation (FBI) Cyber Division schließlich einen Bericht mit detaillierten Angaben zu den BlackCat-Kompromittierungsindikatoren (IOCs). Der Bericht stellt fest, dass "viele Entwickler und Geldwäscher von BlackCat/ALPHV mit Darkside/Blackmatter verbunden sind. Das deutet darauf hin, dass sie über umfangreiche Netzwerke und Erfahrungen mit Ransomware-Operationen verfügen". Diese Verbindungen haben in Sicherheitskreisen die Spekulationen angeheizt, dass BlackCat das Rebranding der beiden inzwischen aufgelösten Ransomware-Gruppen ist.

Seit seiner Entdeckung hat BlackCat innerhalb eines Jahres durch mehrere Angriffe Schlagzeilen gemacht und ist dadurch bekannt geworden. Opfer der Ransomware Gruppe sind weltweit unter anderem Unternehmen aus den Bereichen Energie, Fertigung, Bauwesen, Einzelhandel, Technologie und Finanzen. Im Folgenden stellen wir Ihnen einige öffentlich bekannt gewordene BlackCat Ransomware-Angriffe vor.

Beispiele von BlackCat Ransomware Angriffen

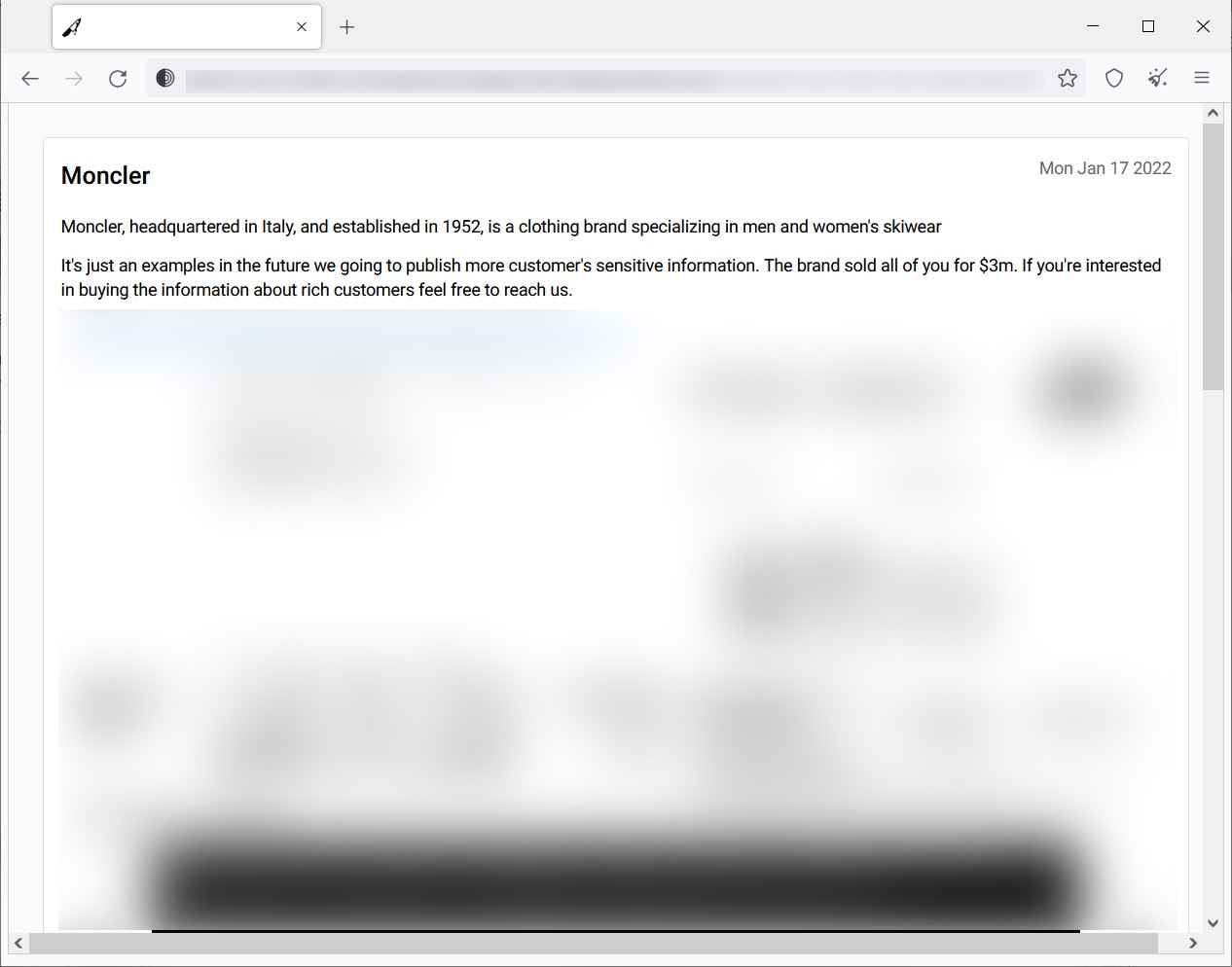

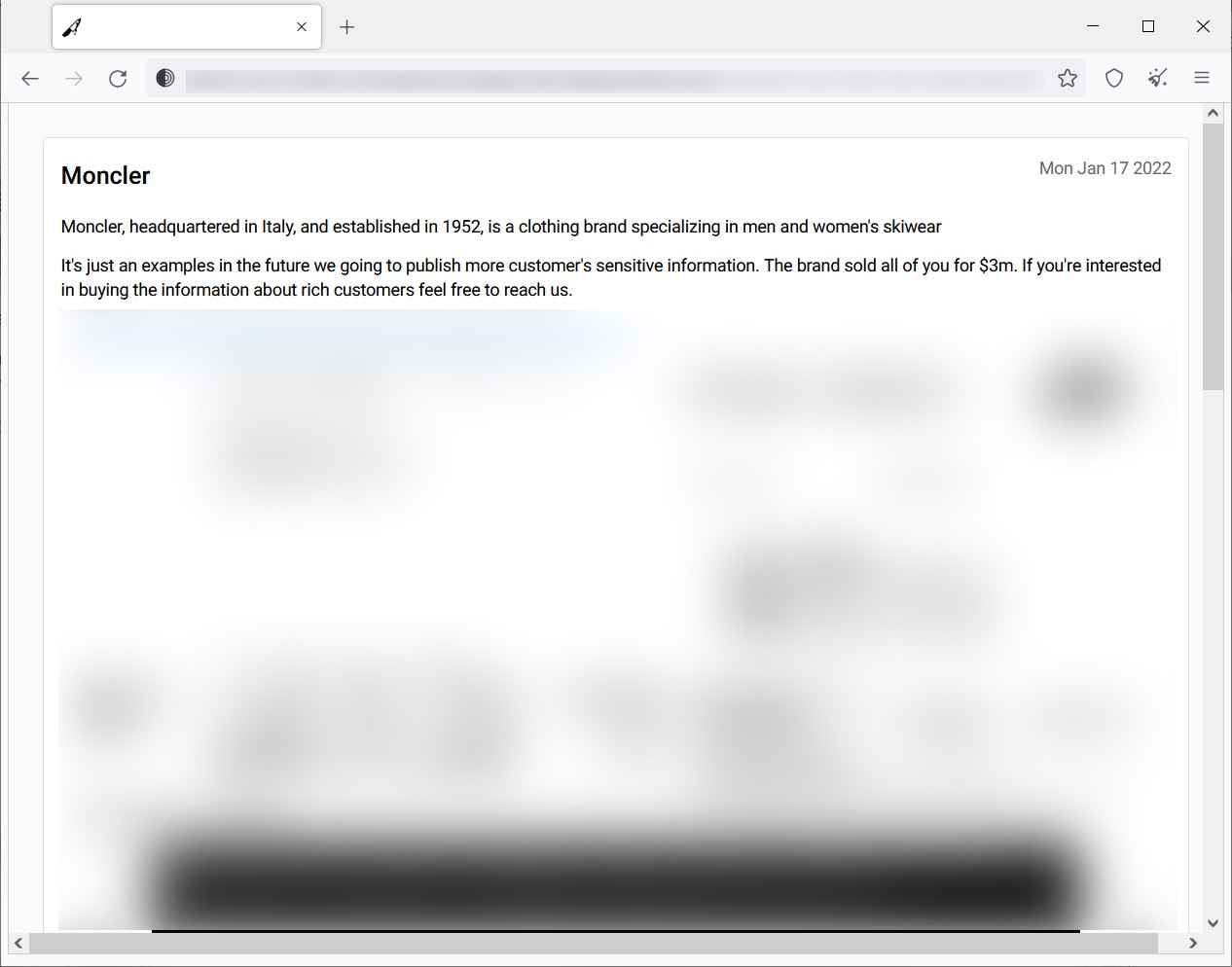

Moncler: Die italienische Luxusmarke Moncler wurde im Dezember 2021 eines der ersten Opfer eines BlackCat-Angriffs. Die Modemarke veröffentlichte daraufhin am 23. Dezember ein Statement, dass sie "einen Malware-Angriff auf ihre IT-Systeme entdeckt" haben und dass "die Sicherheitssysteme des Unternehmens den Angriff sofort erkannt haben, so dass die IT-Abteilung alle notwendigen Maßnahmen ergreifen konnte, um die Verbreitung zu stoppen". Jedoch folgte am 30. Dezember eine weitere Stellungnahme von Monclear, dass "ein unbefugter Zugriff auf personenbezogene Daten festgestellt wurde." Am 18. Januar 2022 berichtete Bleeping Computer, dass die gestohlenen Daten von Moncler auf der Tor-Leak-Site von BlackCat auftauchten, nachdem sie sich geweigert hatten, das geforderte Lösegeld in Höhe von 3 Millionen US-Dollar zu zahlen. Moncler bestätigte daraufhin, dass Informationen zu den Mitarbeitern, ehemaligen Mitarbeitern, Lieferanten, Beratern und Geschäftspartnern sowie Kunden gestohlen wurden.

Moncler-Datenleck-Seite auf der ALPHV-Tor-Seite (Quelle: Bleeping Computer)

Oiltanking & Mabanaft: Am 1. Februar 2022 berichtete das Handelsblatt, dass Oiltanking und Mabanaft, zwei Tochtergesellschaften des Hamburger Logistikkonzerns Marquard & Bahls, Opfer von Hackern geworden sind. Der Angriff auf Oiltanking – einer der weltweit größten, unabhängigen Tanklagerbetreiber für Petroleum Produkte, Chemikalien und Gasen – führte zu einem großen Chaos im deutschen Kraftstoffvertriebsnetz. Alle Be- und Entladesysteme von Oiltanking wurden lahmgelegt. Dadurch mussten 233 Tankstellen deutschlandweit einige Prozesse manuell durchführen. Gleichzeitig mussten Kunden wie Royal Dutch Shell auf andere Versorgungsdepots umsteigen. Im Februar 2022 veröffentlichte Handelsblatt einen internen Lagebericht des Bundesamtes für Sicherheit in der Informationstechnik (BSI), dass BlackCat für den Angriff verantwortlich war.

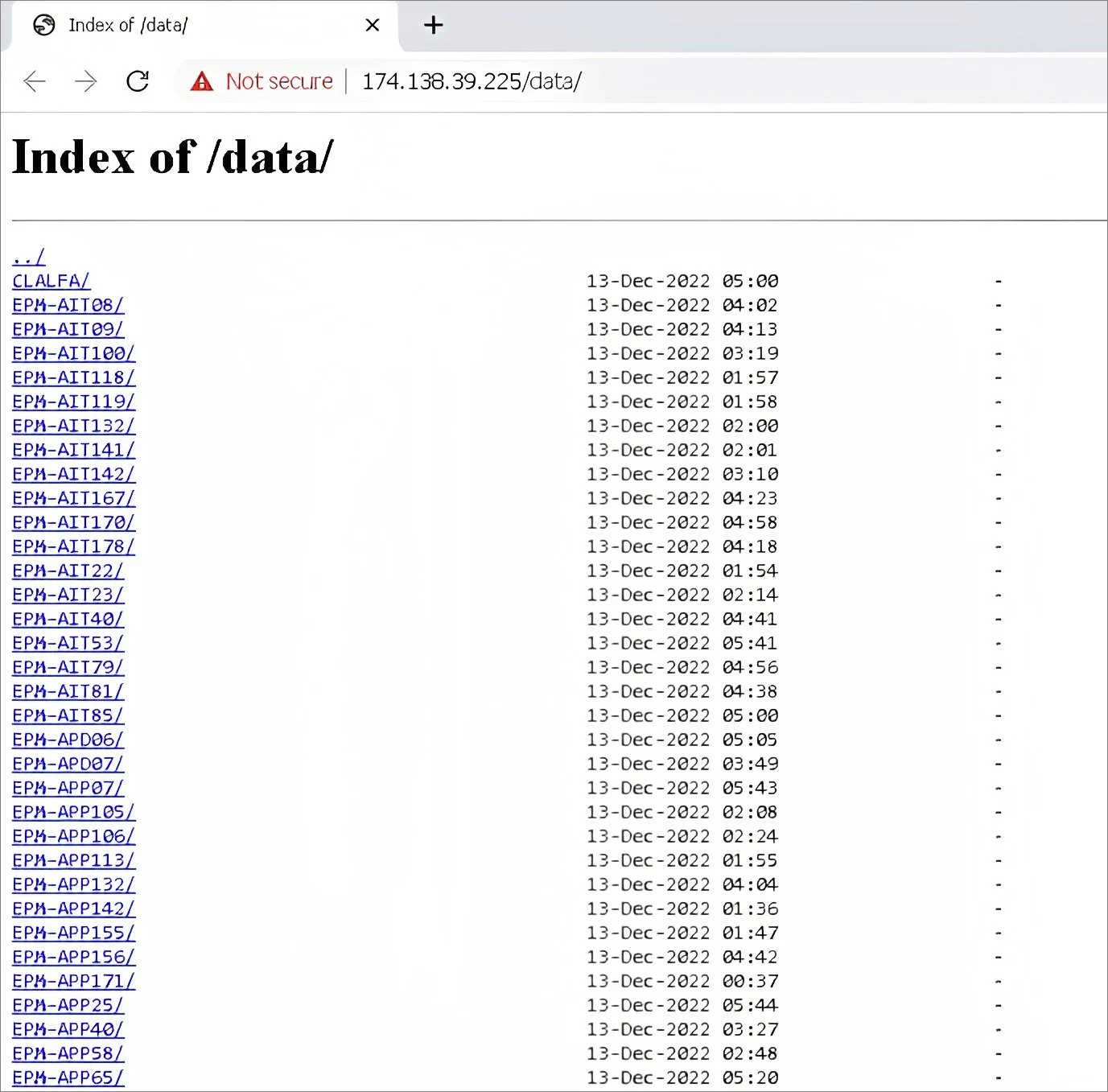

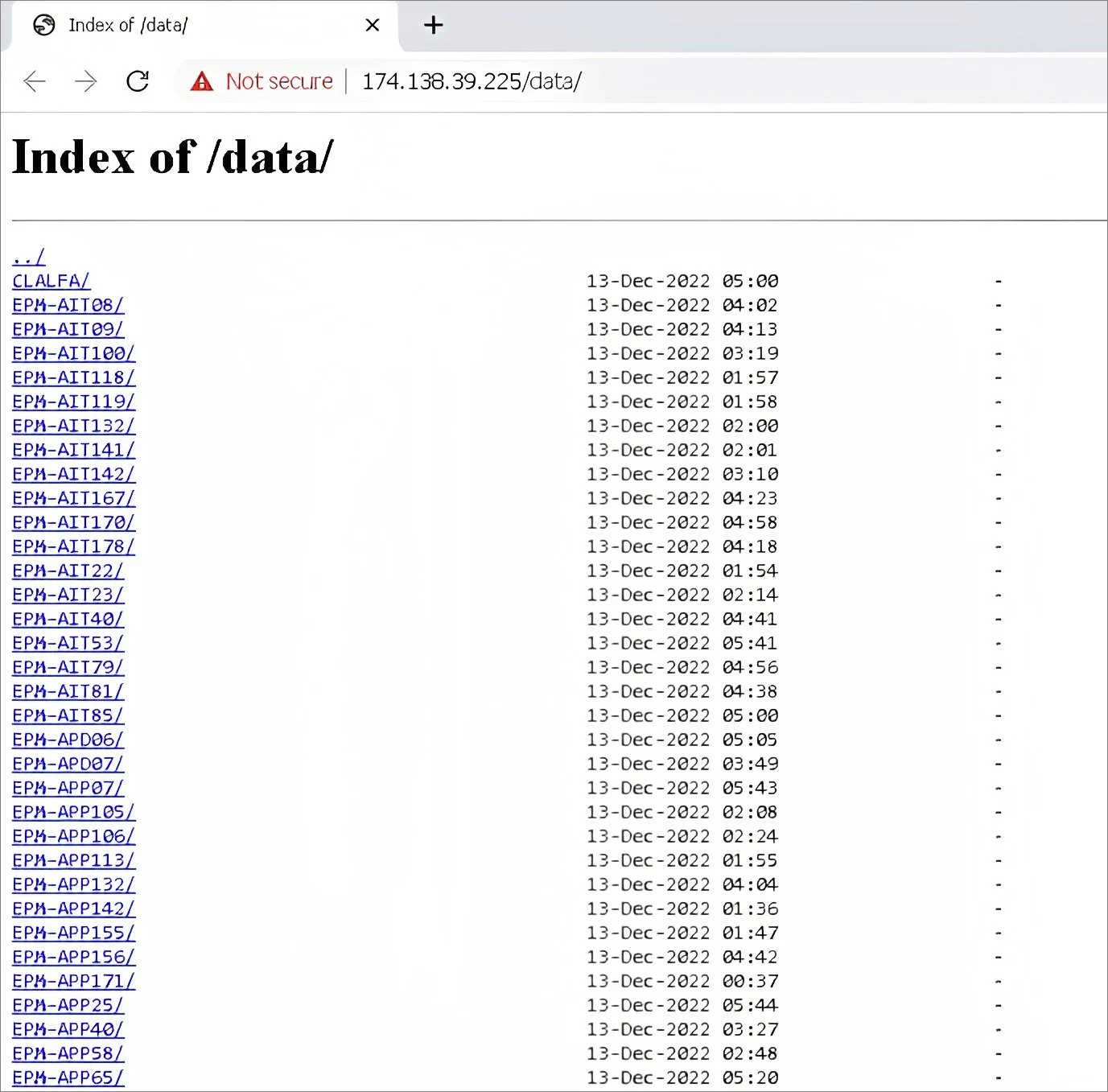

Empresas Públicas de Medellín: Empresas Públicas de Medellín (EPM) ist eines der größten Versorgungsunternehmen Kolumbiens, das 123 Gemeinden mit Energie, Wasser und Gas versorgt. Am 13. Dezember 2022 teilte das Unternehmen den lokalen Medien mit, dass es Opfer eines Cyberangriffs geworden war. Zwar wurde die Versorgung mit Energie, Wasser und Gas nicht beeinträchtigt, jedoch wurde die IT-Infrastruktur und die Online-Dienste des Unternehmens, einschließlich der Online-Transaktionsplattformen lahmgelegt und die Mitarbeiter mussten von zu Hause aus arbeiten. Nach einer Untersuchung bestätigte die Staatsanwaltschaft, dass EPM von einer Ransomware-Attacke betroffen war, während Bleeping Computer später aufdeckte, dass BlackCat der Täter war. Es bleibt unklar, wie viele Daten durch den Angriff gestohlen. Auf der Index-Seite, bei der es sich offenbar um den für den Angriff verwendeten BlackCat-Datenexfiltrations-Server handelt, sind jedoch etwas mehr als 40 Geräte aufgeführt.

BlackCat Datenexfiltrations-Server (Quelle: Bleeping Computer)

Andere öffentlich bekannt gewordene Angriffe der Ransomware Bande sind:

- Das österreichische Bundesland Kärnten

- Gestore dei Servizi Energetici (GSE) SpA – Italiens Energiebehörde

- Creos Luxembourg S.A. – Ein luxemburgischer Betreiber von Erdgaspipelines und Stromnetzen

- Swissport International Ltd. – Ein Schweizer Luftfahrtunternehmen, das Bodenabfertigungsdienste, Lounge-Hospitality und Frachtabfertigung anbietet.

Was unterscheidet BlackCat Ransomware von gewöhnlichen Ransomware Angriffen?

Die ungewöhnliche Programmiersprache und das Betriebsmodell sowie andere fortschrittliche Taktiken, Techniken und Verfahren (TTP) haben dazu geführt, dass BlackCat als "die raffinierteste Ransomware des Jahres" bezeichnet wird. Im folgenden Abschnitt wird untersucht, wodurch sich BlackCat von anderen Ransomware Typen und RaaS-Betreibern unterscheidet.

- Nutzung der Programmiersprache Rust

BlackCat ist die erste professionelle Ransomware, die in der Programmiersprache Rust geschrieben wurde. Zudem ist Rust eine moderne, plattformübergreifende Sprache. Sie ist mit verschiedenen Betriebssystemen, inklusive Windows, Linux und selbst mit VMware-Einheiten kompatibel. Dadurch können Partner die BlackCat-Ransomware leicht an die IT-Umgebung ihres Opfers anpassen, um so viele Dateien wie möglich zu verschlüsseln. Durch die moderne Programmiersprache, verbessert BlackCat außerdem die Fähigkeit der Ransomware die Erkennung der bestehenden Cybersecurity zu umgehen. Vor allem Unternehmen, die herkömmliche Sicherheitslösungen einsetzen, können die Binärdaten der Ransomware durch die ungewöhnliche Programmiersprache nicht analysieren. Außerdem wird das Reverse Engineering der Verteidiger durch die moderne Programmiersprache erschwert und somit kann die Abwehr nicht verbessert werden.

- Höhere Auszahlungen an Affiliates

BlackCat bietet seinen Partnern wesentlich höhere Auszahlungen für erfolgreiche Angriffe. BlackCat zahlt bis zu 90 % des erhaltenen Lösegelds aus - im Gegensatz zu den 70 %, die die meisten RaaS-Betreiber zahlen. Diese hohe Auszahlungspolitik war ein Grund, der zum schnellen Aufstieg und zur Expansion von BlackCat in einer hart umkämpften Branche beigetragen hat. Für Unternehmen ist dieser Anreiz für Bedrohungsakteure gefährlich, da sich immer mehr Personen an einem Ransomware-Angriffen beteiligen wollen.

- Öffentliche Seite für Leaks

Die meisten Ransomware Gangs veröffentlichen gestohlene Daten auf ihren Data Leak Seiten, wenn ihre Opfer den Ransomware Betrag nicht zahlen wollen. In der Vergangenheit waren Leak Seiten im Dark Web nur für Opfer, Cyberkriminelle und Sicherheitsforscher zugänglich. BlackCat entwickelte jedoch die erste Data Leak Seite im öffentlichen Internet, die für jedermann zugänglich ist. Diese Taktik der doppelten Erpressung setzt Kunden, Aktionäre und andere Interessengruppen noch mehr unter Druck als bisher zu zahlen. Denn sie wollen es unbedingt vermeiden, dass sensible Unternehmensinformationen für jeden öffentlich zugänglich sind. Am 1. Januar 2023 wurde bekannt, dass BlackCat sogar die Website eines Opfers - eines ungenannten Finanzdienstleistungsunternehmens - geklont hat, um sie als öffentliche Leckstelle für die gestohlenen Daten zu nutzen.

Schutz vor Ransomware mit ForeNova

Die Einzigartigkeit von BlackCat Ransomware macht sie zu einer großen und zugleich beeindruckenden Bedrohung. Durch die hohen Auszahlungen werden sich definitiv mehr Partner anmelden. Dadurch sind wiederum viele Unternehmen gefährdet, Opfer eines BlackCat Ransomware Angriffes zu werden. Deshalb müssen alle Unternehmen, unabhängig von ihrer Größe und Form, ihren Ransomware-Schutz aufrüsten, um ihre Systeme zu schützen und erhebliche Verluste und Auswirkungen zu verhindern.

ForeNova unterstützt Sie dabei.

ForeNova ist ein spezialisierter Anbieter der Network Detection and Response (NDR)-Technologie. Durch unsere NDR-Lösung NovaCommand erhalten Sicherheitsadministratoren einen vollständigen Überblick über die Bedrohungen, die sich in ihrem Netzwerk befinden. NovaCommand erkennt Anomalien durch künstliche Intelligenz und durch maschinelles Lernen. Dadurch kann NovaCommand selbst unauffällige Abweichungen im Netzwerkverhalten erkennen. Anschließend können Sicherheitsverantwortlichen Anzeichen für bösartige Aktivitäten untersuchen und darauf reagieren, bevor Angreifer ihre Ransomware ausführen können.

Unsere Ransomware Detection and Response Lösung NovaCommand ist die einzige vollständige und ganzheitliche Sicherheitslösung, die Ransomware-Angriffe in Echtzeit erkennt, verhindert und abwehrt.

- Blockieren Sie jeden Schritt der Ransomware Kill Chain

- Direkte Integration zwischen der Firewall und den Endpoint Agents ohne TI oder eine Management Konsole dazwischen

- Blockieren der Befehls- und Kontrollkommunikation und der lateralen Ausbreitung, basierend auf direkten Endpoint Input

- Verifizieren der Endpoint Infektion basierend auf der Command & Control Kommunikation

Es gibt viele Unternehmen, die nach einem effektiven Schutz gegen Ransomware suchen, aber nicht in die Technologie und das Personal investieren können. Für diese Unternehmen ist der Managed Detection and Response Service von ForeNova ideal. NovaMDR ist ein erschwinglicher Service auf Basis von Abos, bei dem wir sowohl die Technologie als auch das Fachwissen zum Schutz Ihres Unternehmens bereitstellen. Dank der Erkennung von Bedrohungen rund um die Uhr und der Reaktion durch unser 24/7 Security Operations Center können sich Kunden auf einen professionellen Ransomware-Schutz verlassen und ihre Ressourcen dem Wachstum ihres Unternehmens widmen.;

.svg)

.svg)

.svg)

.svg)

.svg)