Was ist Packet Sniffing und wie kann ein Angriff verhindert werden

Netzwerke übertragen Daten, indem sie sie in kleinere Pakete aufteilen. Paket-Sniffer werden von Netzwerkadministratoren rechtmäßig eingesetzt, können aber auch von Netzwerkangreifern für böswillige Zwecke verwendet werden. Es ist daher wichtig, ein tieferes Verständnis von Packet Sniffers zu erlangen, um die Sicherheit von Unternehmensnetzwerken besser zu schützen und Packet Sniffing-Angriffe zu verhindern. Hacker nutzen Packet Sniffer, um Netzwerkangriffe durchzuführen, aber sie können auch wirksame Präventiv- und Schutzmaßnahmen bieten, um die Sicherheit Ihres Netzwerks zu verbessern.

Netzwerke übertragen Daten, indem sie sie in kleinere Pakete aufteilen. Paket-Sniffer werden von Netzwerkadministratoren rechtmäßig eingesetzt, können aber auch von Netzwerkangreifern für böswillige Zwecke verwendet werden. Es ist daher wichtig, ein tieferes Verständnis von Packet Sniffers zu erlangen, um die Sicherheit von Unternehmensnetzwerken besser zu schützen und Packet Sniffing-Angriffe zu verhindern. Hacker nutzen Packet Sniffer, um Netzwerkangriffe durchzuführen, aber sie können auch wirksame Präventiv- und Schutzmaßnahmen bieten, um die Sicherheit Ihres Netzwerks zu verbessern.

Was ist Packet Sniffing?

Beim Packet Sniffing handelt es sich um eine Technik zum Identifizieren, Lesen und Protokollieren von Datenpaketen, die sich über ein Netzwerk bewegen. Dies kann mit spezieller Hardware oder mit Software-Tools erfolgen, die häufig zur Überwachung des Netzwerkverkehrs und zum Schutz vor Sicherheitslücken zum Einsatz kommen.

IT-Experten haben die Möglichkeit, Pakete zu analysieren, die über das Transmission Control Protocol/Internet Protocol (TCP/IP) übertragen werden. Auf diese Weise können Netzwerkaktivitäten wie Internet-Browsing-Muster, Benutzernamen und Passwörter aufgezeichnet und bewertet werden. Paket-Sniffer können zudem bösartige Daten aufspüren, Netzwerkprobleme lösen und die Bandbreitennutzung bewerten. Dadurch lassen sich potenzielle Probleme, die die Effizienz des Netzwerks beeinträchtigen könnten, erkennen und beheben. Auf diese Weise wird ein reibungsloser Betrieb und die Sicherheit des Netzwerks gewährleistet.

Dennoch ist zu betonen, dass auch Hacker Packet Sniffer nutzen können, um sich kritische Informationen von Unternehmen zu verschaffen. Zu diesen Informationen gehören häufig persönliche Gespräche, Finanzdaten und Anmeldepasswörter. Da es keine wirksamen und starken Netzwerksicherheitsmaßnahmen gibt, können Hacker Packet Sniffing nutzen, um weitere schädliche Vorgänge zu erleichtern. Ein Beispiel für die potenziellen Risiken ist der Download eines kompromittierten Anhangs durch einen Benutzer. In diesem Fall kann ein Hacker einen Packet Sniffer auf dem Gerät des Benutzers installieren, indem er bösartigen Code in die heruntergeladenen Pakete einfügt. Dadurch erhält er die Möglichkeit, die Daten im Laufe der Zeit zu überwachen und zu verändern.

Wie kann eine legale Nutzung von Packet Sniffer gewährleistet werden?

Es ist wichtig zu beachten, dass Packet Sniffing illegal ist, wenn es ohne Genehmigung durchgeführt wird, was die Privatsphäre und die Sicherheit verletzen kann. Es ist daher zwingend erforderlich, dass Packet Sniffing nur in legalen und autorisierten Situationen eingesetzt wird:

Netzwerkschnittstellenkarte (NIC) im Promiscuous-ModusNormalerweise empfängt eine Netzwerkschnittstellenkarte (NIC) nur Pakete, die an sie adressiert sind. Im Promiscuous-Modus werden alle Netzwerkpakete von der Netzwerkschnittstellenkarte (NIC) akzeptiert, unabhängig vom Ziel..

- Aufzeichnung von Paketen

Das Netzwerküberwachungsprogramm zeichnet alle über das Netzwerk gesendeten Pakete auf. Die Pakete enthalten Informationen über den Datenkopf sowie die Last.

- Pakete parsen

Pakete werden parsed, um die nützlichsten Informationen zu extrahieren. Im Rahmen des Parsing-Prozesses erfolgt eine Auswertung der Header-Informationen des Pakets. Dazu zählen unter anderem die Quell- und Zieladresse, der Protokolltyp sowie weitere relevante Daten. Des Weiteren beinhaltet der Parsing-Schritt eine Prüfung der Lastinformationen, welche die tatsächlich gelieferten Daten enthalten.

- Analysieren der Daten

Die gewonnenen Daten lassen sich für eine Vielzahl von Zwecken nutzen, beispielsweise für die Fehlersuche im Netzwerk, die Leistungsüberwachung oder die Sicherheitsanalyse. Unter Berücksichtigung der geltenden gesetzlichen Bestimmungen können Netzwerkmanager Pakete untersuchen, um potenzielle Netzwerkprobleme zu identifizieren und die Netzwerkleistung zu optimieren.

- Speicherung und Berichterstattung:

Einige Sniffer-Software bietet den Benutzern die Möglichkeit, aufgezeichnete Pakete zu speichern und detaillierte Analyseberichte zu erstellen.

Wie erfolgt die Nutzung von Packet Sniffing durch Hacker für Angriffe?

- Infizierung von Netzwerken mit Viren oder Schadprogrammen

- Hijacking wichtiger Dateien mit Ransomware

- Zugriff auf Konten, um Geld und Service-Abonnements zu stehlen

- Nutzung von Informationen für Angriffe auf Organisationen

Es gibt zwei Arten von solchen Angriffen:

- Passives Schnüffeln

Bei dieser Methode überwachen Hacker den Datenverkehr, der über einen Netzwerkknoten in einem lokalen Netzwerk (LAN) oder einem drahtlosen Netzwerk läuft, ohne selbst aktiv daran teilzunehmen. Diese Methode interagiert nicht mit Daten und ist daher schwer zu entdecken, ähnlich wie verdeckte Überwachung oder Lauschangriffe. Allerdings hat sie weniger Anwendungsszenarien, da moderne Netzwerke in der Regel Switches verwenden.

- Aktives Schnüffeln

Hacker leiten Datenströme von geswitchten Netzwerken zu Sniffern um, indem sie ARP-Verkehr (Address Resolution Protocol) einspeisen. Auf diese Weise können sie Pakete abfangen, lesen und protokollieren, um sensible Informationen wie Benutzernamen und Kennwörter zu finden.

Wie kann man sich am besten gegen Packet Sniffing schützen?

Um das Netzwerk Ihres Unternehmens vor böswilligen Paketschnüfflern zu schützen, empfehlen wir die folgenden Maßnahmen:

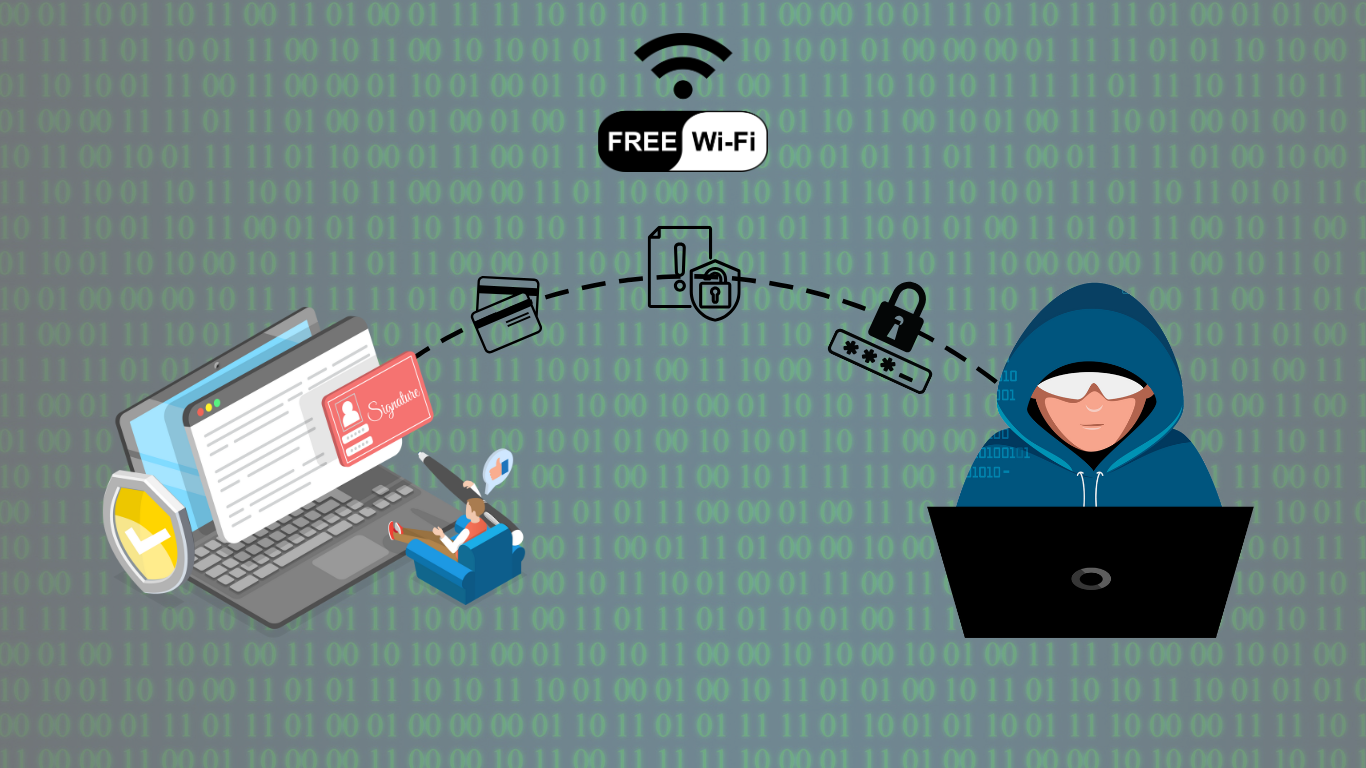

- Vermeiden Sie die Nutzung von öffentlichem Wi-Fi

Benötigen Sie auf Reisen oft Zugang zu kostenlosem öffentlichem Wi-Fi in Cafés, Bahnhöfen oder Stadtzentren? Es ist möglich, dass Hacker Wi-Fi-Sniffer in diesen ungesicherten Netzwerken einsetzen, um die über das Netzwerk übertragenen Daten zu überwachen, wodurch jedes mit dem Wi-Fi verbundene Gerät anfälliger für Schnüffeleien wird. Um Ihre Daten zu schützen, ist es ratsam, keine ungesicherten Wi-Fi-Netze an öffentlichen Orten zu verwenden. Sollten Sie ein solches Netzwerk nutzen müssen, ist es ratsam, eine Verbindung zu einem VPN (Virtual Private Network) herzustellen, um Ihren Datenverkehr zu verschlüsseln.

- Verwenden Sie verschlüsselte Protokolle und aktivieren Sie die Zwei-Faktor-Authentifizierung

Passwort-Sniffing ist ein Man-in-the-Middle-Angriff, bei dem Hacker unverschlüsselte Pakete abfangen, um an Passwortinformationen zu gelangen. Der Hacker stiehlt diese Daten auf dem Weg von Ihrem Gerät zu seinem Ziel. Um diesen Angriff zu verhindern, sollten Sie sicherstellen, dass die gesamte Netzwerkkommunikation über verschlüsselte Protokolle wie HTTPS und SSL/TLS erfolgt. Selbst wenn ein Hacker ein Paket abfängt, verhindert die Verschlüsselung, dass er die Daten während der Übertragung lesen kann. Fügen Sie außerdem zusätzliche Sicherheitsebenen hinzu, um unbefugten Zugriff zu verhindern.

- Deaktivieren Sie alle unnötigen Webdienste

Ihr Internet-Browser speichert Informationen wie z. B. gespeicherte Formulardaten oder Anmeldedaten, die das Einloggen auf häufig genutzten Websites erleichtern. Diese Informationen können jedoch auch von Hackern genutzt werden, um durch Packet Sniffing an diese Daten zu gelangen. Bitte beachten Sie, dass Google selbst dann, wenn Sie die Cookies und den Verlauf Ihres Browsers löschen, noch einige Browserdaten speichert.Um die Wahrscheinlichkeit eines Angriffs zu verringern, ist es ratsam, alle unnötigen Netzwerkdienste und Ports zu schließen.

- Wählen Sie seriöse Software-Download-Plattformen

Angreifer können schädlichen Code in heruntergeladene Pakete einschleusen. Vermeiden Sie es daher, Dateien aus unbekannten Quellen herunterzuladen und zu öffnen. Laden Sie Software immer von zuverlässigen Websites herunter, und halten Sie Ihr Betriebssystem, Ihre Browser und andere Anwendungen auf dem neuesten Stand, um bekannte Sicherheitsprobleme zu beheben.

- Sitzungs-IDs regelmäßig ändern

Server sollten Sitzungskennungen regelmäßig aktualisieren, um zu vermeiden, dass dieselbe Kennung über einen längeren Zeitraum hinweg verwendet wird. TCP-Session-Hijacking ist eine Methode des Packet-Sniffing, bei der ein Hacker Ihre Session-ID (eine persönliche Nummer, die vom Server während der Online-Sitzung eines Benutzers bereitgestellt wird) ausspäht. Durch das Hijacking legitimer Sitzungs-IDs können Hacker „autorisierte“ Aktivitäten im Netzwerk zu böswilligen Zwecken durchführen.

- Netzwerkverkehr überwachen

ARP-Sniffing ist ein Angriff, bei dem Hacker den Datenverkehr von Ihrer IP-Adresse auf ihre eigene IP-Adresse umleiten, indem sie Pakete abfangen und gefälschte Nachrichten senden. Um ARP-Spoofing zu verhindern, können Sie eine statische ARP-Tabelle in Ihrem Netzwerk verwenden und die ARP-Erkennungsfunktion Ihrer Netzwerkgeräte aktivieren, um verdächtigen ARP-Verkehr zu erkennen und zu blockieren. Darüber hinaus sollten Sie den Netzwerkverkehr regelmäßig überprüfen, ungewöhnliche Aktivitäten erkennen und darauf reagieren sowie Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) einsetzen, um die Netzwerksicherheit zu erhöhen.

Schützen Sie Ihr Netzwerk mit NovaMDR

ForeNova bietet eine Rund-um-die-Uhr-Überwachung und die Erkennung von Bedrohungen unter Verwendung fortschrittlicher Sicherheitstechnologien und erstklassiger Fachleute, um Ihre Endpunkte, Netzwerke, Cloud-Dienste und Identitäten zu schützen.

Darüber hinaus kann die hochmoderne XDR-Technologie von NovaMDR anormale Aktivitäten in Echtzeit identifizieren und darauf reagieren, wodurch die Netzwerksicherheit weiter verbessert wird.

Durch die Kombination dieser Maßnahmen kann NovaMDR Ihrem Unternehmen einen umfassenden Netzwerkschutz gegen ausgeklügelte Netzwerkangriffe wie Packet Sniffing bieten.