Eine neue Ransomware-Variante, die die VMware ESXi für Angriffe ausnutzt. Sie richtet seit Anfang Februar weltweit Schaden in Unternehmen an. Die Ransomware mit dem Namen ESXiArgs hat bis zum 10. Februar bereits Tausende von Servern angegriffen und verschlüsselt. Die Angreifer nutzen ungepatchte Instanzen der zwei Jahre alten ESXi OpenSLP Heap Overflow-Schwachstelle CVE-2021-21974 aus, um sich Zugang zu Netzwerken zu verschaffen und ESXiArgs einzusetzen.

Was ist ESXiArgs Ransomware?

ESXiArgs ist eine neue Linux-basierte Ransomware, die die VMware ESXi für Angriffe nutzt. Es ist ein Typ-1-Hypervisor der Unternehmensklasse, der von VMware für die Bereitstellung und den Betrieb virtueller Maschinen entwickelt wurde. Anfang Februar 2023 gab das französischen National Government Computer Security Incident Response Team (CERT-FR) in einem Advisory erstmals Einzelheiten über EXSiArgs bekannt. In diesem Rahmen wurde herausgefunden, dass die ESXiArgs-Kampagne eine zwei Jahre alte Heap-Overflow-Schwachstelle (CVE-2021-21974) im OpenSLP-Dienst von ESXi ausnutzt. Im ursprünglichen VMware-Sicherheitshinweis vom 23. Februar 2021 heißt es: "Ein böswilliger Akteur, der sich im selben Netzwerksegment wie ESXi befindet und Zugriff auf Port 427 hat, kann möglicherweise das Heap-Overflow-Problem im OpenSLP-Dienst auslösen, was zu Remotecodeausführung führt." Nach erfolgreicher Infiltration kann der Angreifer seine bösartigen Dateien auf den Server laden, was zur Verschlüsselung der virtuellen Maschinen und ihrer Daten führt.

CVE-2021-21974 ist eine gepatchte Sicherheitslücke und Angreifer nutzen ungepatchte Instanzen von ESXi aus, um die Ransomware ESXiArgs zu installieren. CVE-2021-21974 betrifft die folgenden VMware ESXi-Versionen:

7.x vor ESXi70U1c-17325551

6.7.x vor ESXi670-202102401-SG

6.5.x vor ESXi650-202102101-SG

Summary of CVE-2021-21974

|

Name der Schwachstelle

|

VMware ESXi OpenSLP Heap Overflow Vulnerability (CVE-2021-21974)

|

|

Datum der Veröffentlichung

|

23. Februar 2021

|

|

Anfällige Komponente

|

OpenSLP (Service Location Protocol) Service

|

|

Art der Schwachstelle

|

Heap Overflow-Schwachstelle

|

|

Betroffene Versionen

|

7.x vor ESXi70U1c-17325551

6.7.x vor ESXi670-202102401-SG

6.5.x vor ESXi650-202102101-SG

|

|

Schweregrad

|

CVSS v3 Base Score: 8.8 (High)

|

|

Ausnutzbarkeit

|

Angriffsvektor: Angrenzend

Komplexität des Angriffs: Niedrig

Erforderliche Privilegien: Keine

Interaktionen mit den Usern: Keine

|

|

Anwendungsbereich

|

Unverändert

|

|

Auswirkungen/Einfluss

|

Auswirkungen auf die Vertraulichkeit: Hoch

Auswirkungen auf die Integrität: Hoch

Auswirkungen auf die Verfügbarkeit: Hoch

|

|

Patch Status

|

Gepatcht

|

Der aktuelle Stand der ESXiArgs-Ransomware-Angriffe

Laut eines aktualisierten Artikels von BleepingComputer, der am 5. Februar erschien, wurden am Ende des ersten Angriffstages etwa 120 ESXi-Server verschlüsselt. Außerdem erreichte laut BleepingComputer die Zahl der kompromittierten ESXi-Server nach einer Angriffswelle am Wochenende weltweit 2.400 Computer, wobei die meisten davon in Europa zu finden sind, wie aus Daten von Censys Search hervorgeht. Laut einem gemeinsamen Cybersecurity Advisory der US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) und dem FBI, die am 8. Februar veröffentlicht wurde, infizierten sich weltweit über 3.800 Server mit der ESXiArgs Ransomware.

Trotz der großen Anzahl der betroffenen Systeme, war die ESXiArgs Kampagne aus der Sicht der Angreifer nicht besonders erfolgreich. In einem Update ihres Artikels vom 6. Februar 2023, verkündete BleepingComputer, dass ihre Zahlungsnachverfolgung für Ransomware Ransomwhere bis dahin nur vier Lösegeldforderungen in Höhe von insgesamt 88.000 USD entdeckt hat.

Der Grund für die niedrigen Lösegeldzahlungen ist höchstwahrscheinlich die Veröffentlichung von Wiederherstellungsskripten, die von der CISA und dem Sicherheitsforscher Enes Sonmez bereitgestellt wurden. Sie unterstützten Opfer dadurch, verschlüsselte virtuelle Maschinen wiederherzustellen. Weitere Informationen über Abhilfemaßnahmen finden Sie weiter unten.

Technische Details schädlicher Dateien der ESXiArgs Malicious Ransomware

Bei einem ESXiArgs Ransomware-Angriff sind fünf schädliche Dateien betroffen. Diese Dateien werden im Ordner /tmp/ des Servers gespeichert, nachdem dieser kompromittiert wurde. Die Namen und Beschreibungen der bösartigen Dateien sind in der folgenden Tabelle aufgeführt.

|

Ordner Name

|

Beschreibung

|

|

encrypt

|

Die ausführbare ELF-Datei des Verschlüsslers

|

|

encrypt.sh

|

Ein Shell-Skript, das zur Logik des Angriffs dient. Es führt verschiedene Aufgaben vor und nach der Ausführung des Verschlüsselungsprogramms aus.

|

|

public.pem

|

Ein öffentlicher RSA-Schlüssel, der zum Verschlüsseln einer Datei verwendet wird

|

|

motd

|

Die Lösegeldforderung im Textformat

|

|

index.html

|

Die Lösegeldforderung im HTML Format

|

encrypt.sh

Das Shell-Skript encrypt.sh führt vor und nach der Ausführung des Verschlüsselungsprogramms die folgenden Aufgaben aus:

-

Änderung der Konfigurationsdateien (.vmx) einer virtuellen ESXi-Maschine. Die Dateierweiterungen '.vmdk' (Festplattendateien der virtuellen Maschine) und '.vswp' (Auslagerungsdatei der virtuellen Maschine) werden in '1.vmdk' und '1.vswp' geändert.

-

Durch erzwungenes Beenden (kill -9) werden alle laufenden virtuellen Maschinen und alle Prozesse, die die Erweiterung '.vmx' enthalten, beendet.

-

Erfassen aller Storage Volumes auf dem ESXi-Host, damit auch virtuelle Festplatten, die nicht an die VM angeschlossen sind, verschlüsselt werden können.

Das Shell-Skript sucht in den Storage-Volumes nach Dateien mit den folgenden Erweiterungen:

-

.vmdk

-

.vmx

-

.vmxf

-

.vmsd

-

.vmsn

-

.vswp

-

.vmss

-

.nvram

-

.vmem

-

Das Skript erstellt anschließend für jede identifizierte Datei eine [datei_name].args Datei im gleichen Ordner und überprüft die Größe der Datei.

-

Das Verschlüsselungsprogramm 'encrypt' führt Verschlüsselungen aus, um Dateien anhand der berechneten Parameter zu verschlüsseln. Für Dateien, die kleiner als 128 MB sind, wird die gesamte Datei in 1-MB-Schritten verschlüsselt. Für Dateien, die größer als 128 MB sind, wechselt die Verschlüsselung zwischen der zuvor beschriebenen Verschlüsselung von 1 MB Schritten und der Nichtverschlüsselung von Datenpaketen (size_step). Dieses Verfahren ist bekannt als unterbrochene Verschlüsselung.

-

Nach der Verschlüsselung ersetzt das Skript die ESXi Server Index.html Datei und die motd-Datei durch eine Lösegeldforderung mit dem gleichen Namen.

-

Löscht verschiedene Dateien, darunter Protokolle, Sicherungsdateien, geplante Aufgaben, die in /store/packages/vmtools.py installierte Python-Backdoor, alle vorhandenen IP-Adressen in der HTTP-Port-Konfigurationsdatei und die bösartigen Dateien, die ursprünglich in den Ordner /tmp/ hochgeladen wurden.

-

Schließlich führt das Skript /sbin/auto-backup.sh aus, um die in der Datei /bootbank/state.tgz gespeicherte Konfiguration zu aktualisieren, und startet SSH.

Lösegeldforderung

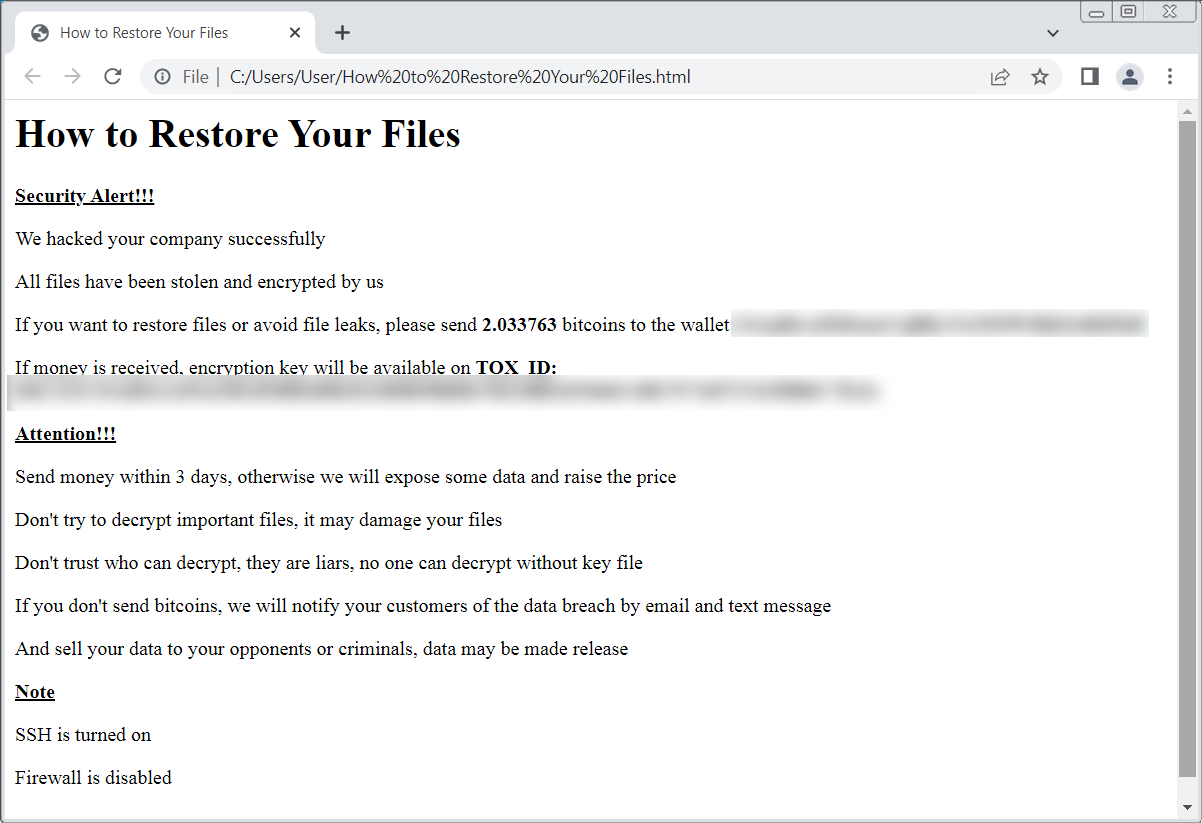

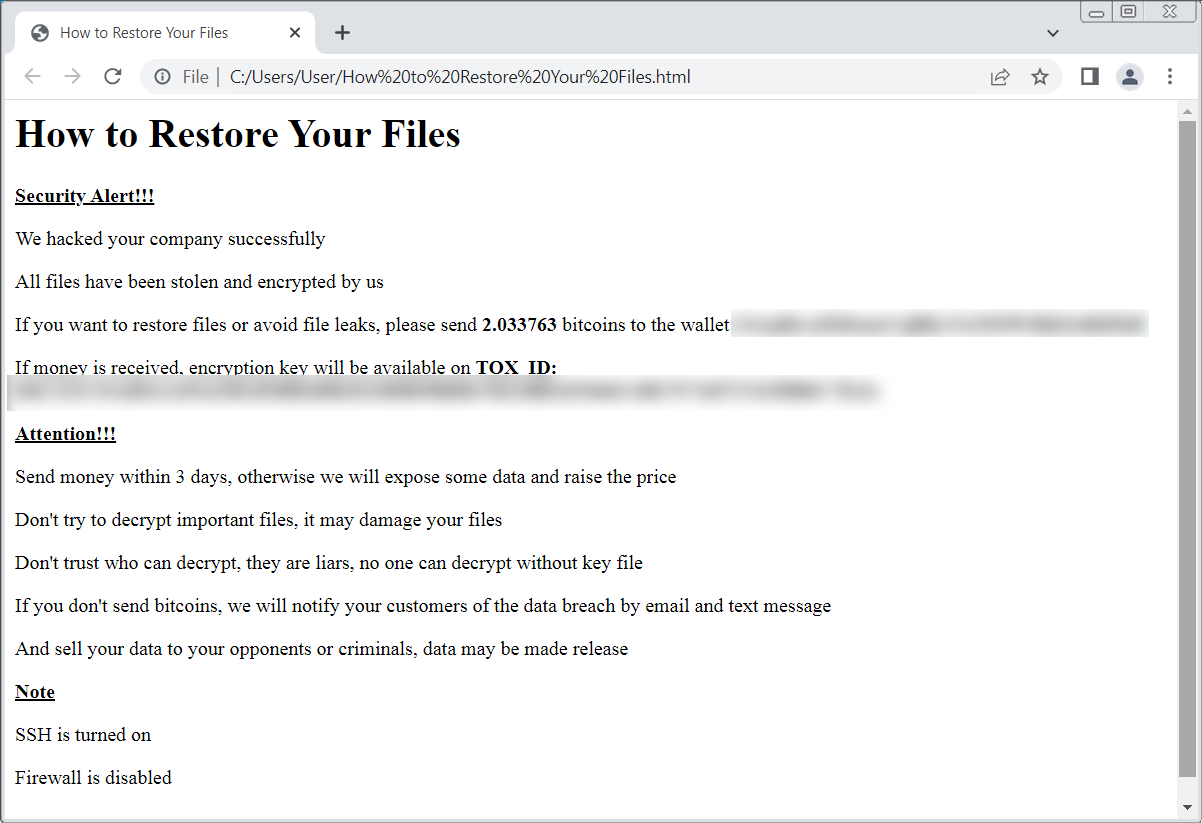

Der Name der Lösegeldforderung ist: "Wie Sie ihre Dateien wiederherstellen.html". In der Notiz wird behauptet, dass "alle Dateien gestohlen und von uns verschlüsselt wurden". Opfer werden anschließend darum gebeten, das Lösegeld in der Währung Bitcoin zu einer spezifischen Bitcoin Adresse zu überweisen. Nach der Bezahlung, können Opfer den Schlüssel zur Entschlüsselung auf TOX erhalten. Die Angreifer drohen Opfern, die nicht zahlen wollen, mit der Veröffentlichung sensibler Daten, mit einer höheren Lösegeldforderung und mit der Benachrichtigung ihrer Kunden.

Erste Version der ESXiArgs Lösegeldforderung bei Angriffen (Quelle: BleepingComputer)

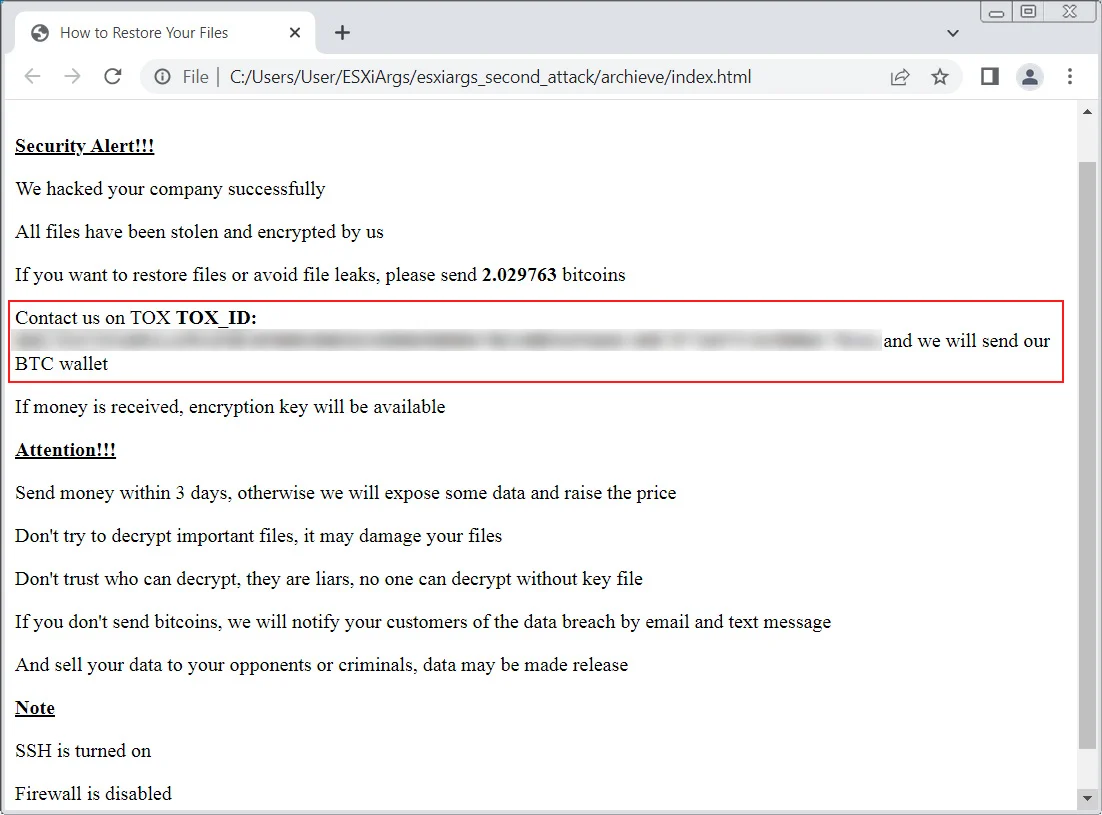

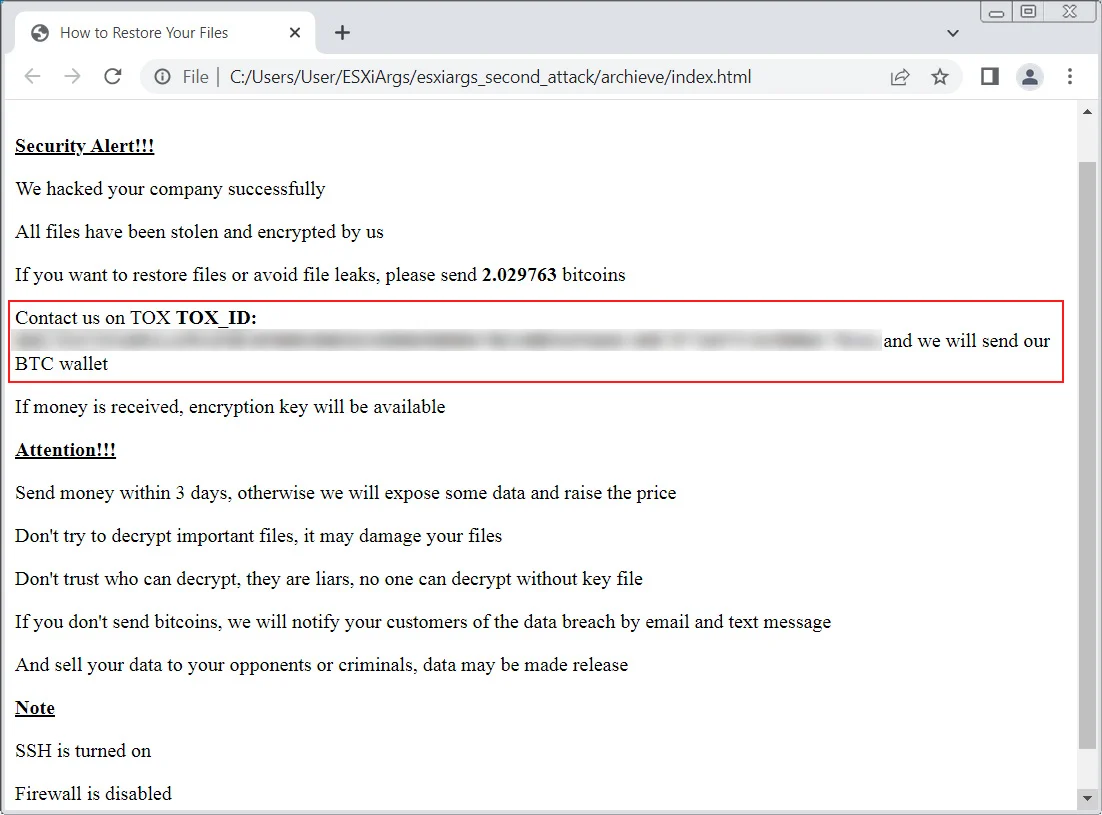

In einem Update zu ihrem Artikel vom 6. Februar veröffentlichte BleepingComputer eine leicht überarbeitete ESXiArgs-Lösegeldforderung, in der keine Bitcoin-Adresse mehr angegeben wurde. Stattdessen sollen die Opfer die Angreifer über TOX kontaktieren, um die Bitcoin-Adresse zu erhalten. Das Entfernen der Bitcoin-Adresse sollte höchstwahrscheinlich verhindern, dass Zahlungen zurückverfolgt werden.

Überarbeiteter ESXiArgs Lösegeldforderung bei Angriffen (Quelle: BleepingComputer)

Abhilfe für ESXiArgs-Ransomware

-

Update des VMware ESXi

Am 6. Februar veröffentlichte das VMware Security Response Center einen Artikel, der den Lesern rät die neueste Version von ESXI herunterzuladen. In dieser Version wurde der OpenSLP bereits im Jahr 2021 deaktiviert.

-

Deaktivieren des OpenSLP

Der obige VMware Artikel rät Usern außerdem den OpenSLP Service zu deaktivieren, um Kompromitierungen zu verhindern.

Es gibt jedoch Berichte über Fälle, in denen ESXi-Server selbst bei deaktiviertem OpenSLP angegriffen und verschlüsselt wurden.

-

Finden und Entfernen von schädlichen Dateien

ESXi User sollten Ordner überprüfen, die unter Verdacht stehen, bösartige Dateien zu speichern. Dazu gehört der Ordner /tmp/ und der Python-Backdoor, die sich in /store/packages/vmtools.py befindet.

-

Skript zur Wiederherstellung

Am 8. Februar veröffentlichte die CISA einen Cybersecurity Leitfaden, das Opfern von ESXiArgs-Ransomware-Angriffen ein Wiederherstellungsskript zur Verfügung stellt. Außerdem erhalten sie eine Anleitung zur Verwendung des Skripts, um ihre Daten wieder herzustellen.

Schützen Sie sich mit ForeNova vor Ransomware

ForeNova hilft Unternehmen mit Cybersecurity-Produkten und -Dienstleistungen Ransomware und alle Arten von Cyberangriffen zu verhindern, zu erkennen und darauf zu reagieren.

- NovaCommand: Erkennen Sie bisher unbekannte Schwachstellen und Bedrohungen in Ihrem Netzwerk. Dadurch wird ihr Netzwerk transparent und Sie können außerdem Reaktionen auf Bedrohungen automatisieren.

- NovaIR: Unser erfahrenes Team für die Reaktion auf Cyber-Sicherheitsvorfälle unterstützt Sie bei der Eindämmung, Untersuchung und Behebung von Cyber-Angriffen sowie bei der Wiederherstellung und Sicherung Ihrer Systeme.

- NovaMDR: Unsere Cybersecurity-Experten überwachen ihr Netzwerk mit modernsten Cybersecurity Technologien rund um die Uhr.

.svg)

.svg)

.svg)

.svg)

.svg)