Wie man eine ansprechende Cybersecurity Capture The Flag (CTF)-Veranstaltung organisiert

Was ist ein Capture the Flag Event?

Capture The Flag (CTF)-Veranstaltungen sind wettbewerbsorientierte Cybersicherheitsherausforderungen, die reale Szenarien simulieren und die Fähigkeiten der Teilnehmer in verschiedenen Bereichen der Informationssicherheit testen.

Diese Veranstaltungen beinhalten in der Regel das Lösen von Rätseln, das Ausnutzen von Schwachstellen und das Verteidigen von Systemen, alles in einer kontrollierten Umgebung.

CTFs können von kleinen, lokalen Wettbewerben bis hin zu großen internationalen Veranstaltungen reichen und bieten jeweils einzigartige Lernmöglichkeiten und Herausforderungen.

Für wen sind CTFs gedacht?

CTFs ziehen ein breites Spektrum von Teilnehmern aus der Cybersicherheitsgemeinschaft an:

- Fachleute für Cybersicherheit, um ihre Fähigkeiten zu verbessern und sich über neue Bedrohungen und Abwehrtechniken auf dem Laufenden zu halten.

- Angehende Cybersicherheitsexperten können praktische Erfahrungen sammeln und ihr Portfolio aufbauen.

- Hobbyisten und Autodidakten können ihre Fähigkeiten testen und von Gleichgesinnten lernen.

- Unternehmen nutzen CTFs für die Teambildung, die Bewertung von Fähigkeiten und die Rekrutierung von Talenten.

- Sicherheitsforscher können sich mit aktuellen Problemen auseinandersetzen und Wissen austauschen.

Warum sind CTFs wichtig?

- Entwicklung von Fertigkeiten

CTFs bieten praktische Erfahrungen in realen Szenarien, so dass die Teilnehmer theoretisches Wissen in praktischen Situationen anwenden können.

- Vernetzung

Diese Veranstaltungen bringen Gleichgesinnte zusammen und fördern den Aufbau von Gemeinschaften und beruflichen Kontakten.

- Innovation

Der Wettbewerbscharakter von CTFs fördert kreative Problemlösungen und die Entwicklung neuer Sicherheitstechniken.

- Talent Identifikation

Unternehmen können qualifizierte Personen für eine mögliche Einstellung identifizieren und beobachten, wie sie unter Druck arbeiten.

- Kontinuierliches Lernen

Der dynamische Charakter der CTFs stellt sicher, dass die Teilnehmer über die neuesten Sicherheitstrends, Tools und Schwachstellen auf dem Laufenden bleiben.

- Sicherheitsbewußtsein

CTFs tragen dazu bei, das Bewusstsein für Cybersicherheitsfragen unter den Teilnehmern und der breiteren Tech-Community zu schärfen.

- Beruflicher Aufstieg

Der Erfolg bei hochkarätigen CTFs kann den Ruf und die Karriereaussichten eines Teilnehmers im Bereich der Cybersicherheit verbessern.

Schritt-für-Schritt-Anleitung für eine erfolgreiche CTF-Veranstaltung

Schritt 1: Wählen Sie das richtige CTF-Format

Die Wahl des richtigen Formats ist entscheidend für den Erfolg Ihrer CTF-Veranstaltung. Jedes Format hat seine eigenen Stärken und eignet sich am besten für unterschiedliche Zielgruppen und Lernziele.

Lassen Sie uns die perfekte Lösung für Ihre Veranstaltung finden:

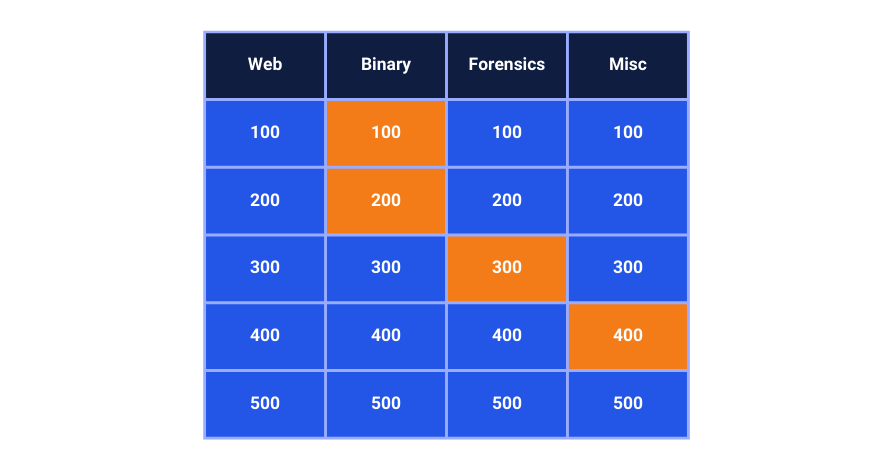

a) Jeopardy-ähnliche CTFs

Die Herausforderungen sind in Kategorien (z. B. Web Exploitation, Kryptographie, Forensik) mit unterschiedlichen Punktwerten unterteilt.

Am besten geeignet für verschiedene Qualifikationsniveaus und eine große Anzahl von Teilnehmern.

Eigenschaften:

- Kategorisierte Herausforderungen mit steigendem Schwierigkeitsgrad

- Sofortiges Feedback zu erfolgreichen Lösungen

- Flexibilität bei Aufgabenarten und Themen

Beispiel: picoCTF, ein beliebter Online-Wettbewerb für Studenten

Überlegungen

- Leichtere Verwaltung und Skalierung

- Ermöglicht ein breites Spektrum an Themen

- Kann zeitlich begrenzt sein oder kontinuierlich laufen

b) Angriffs-Verteidigungs-CTFs

Die Teams erhalten identische virtuelle Umgebungen, die sie verteidigen müssen, während sie gleichzeitig die Systeme der anderen Teams angreifen.

Am besten geeignet, um reale Szenarien zu simulieren und sowohl offensive als auch defensive Fähigkeiten zu testen.

Eigenschaften:

- Echtzeit-Wettbewerb mit dynamischer Punktevergabe

- Betonung von Angriffs- und Verteidigungsstrategien

- Erfordert eine solide Infrastruktur und Überwachung

Beispiel: DEFCON CTF, einer der renommiertesten Wettbewerbe

Überlegungen

- Komplexer zu organisieren und zu verwalten

- Erfordert erhebliche Rechenressourcen

- Bietet eine intensive, realistische Erfahrung im Bereich der Cybersicherheit

c) CTFs in gemischten Formaten

Kombiniert Elemente aus verschiedenen CTF-Stilen und bietet so eine umfassende Erfahrung.

Kombiniert Elemente aus verschiedenen CTF-Stilen, um ein umfassendes Erlebnis zu bieten.

Eigenschaften:

- Kann Herausforderungen im Stil von Jeopardy sowie Angriffs- und Verteidigungsszenarien beinhalten

- Kann physische Sicherheitselemente oder Hardware-Hacking einschließen

- Ermöglicht kreative und einzigartige Designs für Herausforderungen

Beispiel: HITB GSEC, das sowohl Jeopardy- als auch Angriffs-Verteidigungs-Komponenten enthält

Überlegungen:

- Erfordert eine sorgfältige Planung, um verschiedene Elemente in Einklang zu bringen

- Kann ein breites Spektrum an Interessen und Fähigkeiten abdecken

- Kann eine größere Herausforderung bei der Bewertung und Verwaltung sein

Für diejenigen, die zum ersten Mal ein CTF veranstalten, empfehlen wir, mit einem Jeopardy-ähnlichen Format zu beginnen. Es ist flexibel, skalierbar und einfach zu verwalten.

Mit zunehmender Erfahrung können Sie sich bei künftigen Veranstaltungen an komplexere Formate wagen.

Schritt 2: Gestalten Sie fesselnde Herausforderungen

Es ist wichtig, ein vielfältiges und ausgewogenes Angebot an Herausforderungen zu schaffen. Ziel ist es, Teilnehmer aller Qualifikationsniveaus anzusprechen und jedem die Möglichkeit zu geben, zu lernen und zu wachsen.

Herausforderung Vertrieb

- Grundlage (40%): Leichte Herausforderungen für Anfänger

- Mittelstufe (40%): Mäßig schwierige Herausforderungen

- Experte (20%): Komplexe Herausforderungen für fortgeschrittene Teilnehmer

Diese Aufteilung sorgt dafür, dass Neulinge mit frühen Erfolgen Selbstvertrauen aufbauen können, während erfahrene Teilnehmer noch mit den schwierigeren Problemen konfrontiert werden.

Wichtige Überlegungen zur Gestaltung der Herausforderung

- Sorgen Sie dafür, dass sie relevant bleiben, und richten Sie die Herausforderungen an aktuellen Branchentrends und realen Szenarien aus.

- Geben Sie klare Ziele und einen ausreichenden Kontext für jede Herausforderung vor.

- Stellen Sie sicher, dass die Herausforderungen mehrere gleichzeitige Versuche verkraften, ohne abzubrechen.

- Achten Sie darauf, dass es fair zugeht, und vermeiden Sie Aufgaben, bei denen man raten muss oder die von obskurem Wissen abhängen.

- Binden Sie einen pädagogischen Wert ein, indem Sie bei jeder Aufgabe eine bestimmte Fähigkeit oder ein Konzept vermitteln.

Beispiel für den Verlauf der Herausforderung (Web Security Track)

-

HERAUSFORDERUNG FÜR ANFÄNGER: „HTTP-HEADER-MANIPULATION“

Zielsetzung: Ändern eines bestimmten HTTP-Headers, um Zugang zu einer geschützten Seite zu erhalten.

Beschreibung: „Willkommen, Agent! Ihre Aufgabe ist es, die geheime Seite auf unserem Server aufzurufen. Unsere Informationen deuten darauf hin, dass der Server nach einem bestimmten Browser sucht. Ihre Aufgabe ist es, den Server davon zu überzeugen, dass Sie den richtigen Browser verwenden.“

Tipp 1: „Untersuchen Sie die Anfrage-Header in den Entwickler-Tools Ihres Browsers“.

Tipp 2: „Der Server prüft auf eine bestimmte User-Agent-Zeichenfolge“.

Tipp 3: „Versuchen Sie, den User-Agent in Ihrer Anfrage auf ‚CTFBrowser‘ zu setzen.“

Lernergebnis: Verständnis der HTTP-Header und wie sie für Sicherheitstests manipuliert werden können.

Sicherheitstests manipuliert werden können.

2. MITTLERE HERAUSFORDERUNG: „BLIND SQL INJECTION“

Zielsetzung: Extrahieren des Admin-Passworts aus der Datenbank mittels Blind SQL Injection.

Beschreibung: „Sie haben eine Anmeldeseite entdeckt, die anfällig für SQL-Injection zu sein scheint. Die Seite zeigt jedoch keine Fehlermeldungen oder direkte Abfrageergebnisse an. Können Sie trotzdem einen Weg finden, das Passwort des Administrators zu extrahieren?“

Tipp 1: „Die Abfrage ist angreifbar, aber die Ergebnisse sind nicht direkt auf der Seite sichtbar.“

Tipp 2: „Erwägen Sie boolesche Injektionstechniken, um Informationen Bit für Bit zu extrahieren.“

Tipp 3: „Die SQL-Funktionen SUBSTRING und ASCII können nützlich sein, um Zeichendaten zu extrahieren.“

Lernergebnis: Verstehen und Ausnutzen von blinden SQL-Injection-Schwachstellen,

und die Bedeutung einer ordnungsgemäßen Eingabevalidierung.

3. HERAUSFORDERUNG FÜR EXPERTEN: „FORTGESCHRITTENER WAF-BYPASS“

Zielsetzung: Umgehung einer ausgeklügelten Web Application Firewall (WAF), um eine versteckte SQL-Injection-Schwachstelle auszunutzen.

Beschreibung: „Sie sind auf eine stark geschützte Webanwendung mit einer WAF gestoßen, die gängige SQL-Injection-Muster blockiert. Sie sind sich jedoch sicher, dass eine Sicherheitslücke besteht. Ihre Aufgabe ist es, eine Nutzlast zu erstellen, die die WAF umgeht und die zugrunde liegende SQL-Injection-Schwachstelle ausnutzt.“

Tipp 1: „Die WAF blockiert offensichtliche SQL-Injection-Muster. Denken Sie über Verschleierungstechniken nach.“

Tipp 2: „Erforschen Sie fortgeschrittene Umgehungsmethoden wie HTTP-Parameterverschmutzung oder exotische Kodierungen.“

Tipp 3: „Möglicherweise müssen Sie mehrere Umgehungstechniken kombinieren, um erfolgreich zu sein.“

Lernergebnis: Fortgeschrittene WAF-Umgehungstechniken, Verständnis von Defense-in-Depth-Strategien und die Bedeutung von sicheren Kodierungspraktiken über das Vertrauen in WAFs hinaus.

Schritt 3: Einrichten einer zuverlässigen Infrastruktur

Damit Ihre CTF-Veranstaltung ein Erfolg wird, ist eine starke und flexible Infrastruktur wichtig.

Das bedeutet, dass Sie sichere Räume für die Herausforderungen schaffen, die Benutzeranmeldungen reibungslos verwalten und sicherstellen müssen, dass die Plattform alle Teilnehmer bewältigen kann.

Machen Sie die Veranstaltung zu einem tollen Erlebnis für alle!

Schlüsselkomponenten der CTF-Infrastruktur

-

CONTAINERISIERUNG

Nutzen Sie Container-Technologie wie Docker, um Herausforderungen zu isolieren und konsistente Umgebungen zu gewährleisten.

Beispiel-Dockerfile für eine Web-Challenge:

dockerfile

FROM php:7.4-apache

RUN apt-get update && apt-get install -y \

libpng-dev \

libjpeg-dev \

libfreetype6-dev \

&& docker-php-ext-configure gd --with-freetype --with-jpeg \

&& docker-php-ext-install -j$(nproc) gd pdo pdo_mysql

COPY ./challenge /var/www/html

RUN chown -R www-data:www-data /var/www/html

EXPOSE 80

-

ORCHESTRATION

Implementierung von Kubernetes für die effiziente Verwaltung und Skalierung von containerisierten Herausforderungen.

Beispiel für die Kubernetes-Bereitstellung YAML:

yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: web-challenge-cluster

spec:

replicas: 5

selector:

matchLabels:

app: web-challenge

template:

metadata:

labels:

app: web-challenge

spec:

containers:

- name: web-challenge

image: your-registry/web-challenge:latest

resources:

limits:

cpu: "1"

memory: "512Mi"

ports:

- containerPort: 80

3. NETZWERKSICHERHEIT

Implementierung von Netzwerkrichtlinien zur Kontrolle des Datenverkehrs zwischen Herausforderungen und Teilnehmern.

Beispiel Netzwerkrichtlinie YAML:

yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: web-challenge-network-policy

spec:

podSelector:

matchLabels:

app: web-challenge

policyTypes:

- Ingress

ingress:

- from:

- podSelector:

matchLabels:

access: web-challenge

ports:

- protocol: TCP

port: 80

4. ÜBERWACHUNG UND PROTOKOLLIERUNG

Implementieren Sie eine umfassende Überwachung und Protokollierung, um Probleme schnell zu erkennen und die Fairness zu wahren.

5. LASTABGLEICH

Verwenden Sie Load Balancer, um den Datenverkehr gleichmäßig auf die Instanzen der Herausforderung zu verteilen und so die Reaktionsfähigkeit zu gewährleisten.

6. SICHERUNG UND WIEDERHERSTELLUNG

Führen Sie regelmäßige Backups durch und erstellen Sie einen Notfallplan, um mögliche Probleme zu vermeiden.

INFRASTRUKTURÜBERLEGUNGEN

- Stellen Sie sicher, dass die Infrastruktur Spitzenlasten während des Wettbewerbs bewältigen kann.

- Schutz der CTF-Plattform selbst vor Angriffen und Gewährleistung eines fairen Spiels.

- Implementieren Sie Redundanz, um einzelne Fehlerquellen zu vermeiden.

- Optimieren Sie die Latenzzeiten, um den Teilnehmern ein reibungsloses Erlebnis zu bieten.

Schritt 4: Implementierung des dynamischen Scorings

Ein gut durchdachtes Punktesystem hält den Wettbewerb spannend und fördert die kontinuierliche Teilnahme während der gesamten Veranstaltung.

Hauptaspekte des dynamischen Scorings

- Zeitlicher Zerfall

Frühere Lösungen werden mit mehr Punkten belohnt.

- Einstellung der Schwierigkeit

Je mehr Teams eine Aufgabe lösen, desto weniger Punkte gibt es.

- Erster Blutbonus

Extrapunkte für das erste Team, das eine Aufgabe löst.

- Kategorie Bilanzierung

Achten Sie darauf, dass die Konzentration auf eine Kategorie nicht zu einem unfairen Vorteil führt.

Beispiel für eine Python-Funktion zur dynamischen Bewertung:

python

def calculate_points(max_points, solve_count, total_teams, elapsed_time, total_time):

solve_factor = 1 - (solve_count / total_teams)

time_factor = 1 - (elapsed_time / total_time)

return int(max_points * solve_factor * time_factor)

# Usage example

points = calculate_points(500, 10, 100, 3600, 86400)

Überlegungen zum Punktesystem

Stellen Sie sicher, dass das Punktesystem bestimmte Arten von Herausforderungen oder Spieler nicht unfair begünstigt.

Machen Sie den Teilnehmern den Wertungsalgorithmus bekannt, um das Vertrauen aufrechtzuerhalten und für Transparenz zu sorgen. Implementieren Sie Systeme zur Erkennung und Verhinderung von Punktemanipulationen