Nach der beispiellosen Anzahl von Angriffen im letzten Jahr wütet Ransomware auch im Jahr 2022 weiter in öffentlichen und privaten Organisationen. Angriffe werden immer schneller, umfangreicher und komplexer, während die Zahl der Lösegeldforderungen stark ansteigt. Die Fähigkeit, Ransomware-Angriffe effektiv zu erkennen, ist in der aktuellen Bedrohungslandschaft von größter Bedeutung.

In der ersten Hälfte des Jahres 2022 wurden bis zum 10. Mai etwa 1.150 Ransomware-Angriffe laut dem Ransomware-Tracker The Record durchgeführt. Dazu gehören eine Reihe aufsehenerregender Ransomware-Angriffe, wie zwei Attacken gegen Costa Rica. Die Folge begann am 17. April durch ein Conti-Ransomware-Angriff gegen fast 30 Regierungseinrichtungen. Die zweite Attacke auf die Sozialversicherungskasse von Costa Rica folgte am 30. Mai durch die Ransomware-Bande Hive. Weitere prominente Opfer waren Nvidia, Bridgestone und die Regierung von Bernalillo County, New Mexico. Falls sich diese besorgniserregende Folge von Ransomware Angriffen weiter fortsetzt, müssen sich Unternehmen in der zweiten Jahreshälfte auf einen drastischen Anstieg von Ransomware-Angriffen gefasst machen, vergleichbar mit den letzten zwei Jahren.

Aufgrund dieser Bedrohung sollten Sie sich fragen:

- Wie genau ist Ihr Unternehmen auf einen Ransomware-Angriff vorbereitet?

- Können die Sicherheitsvorkehrungen in Ihrem Unternehmen Ransomware erkennen?

Die Größe einiger Ransomware-Opfer und ihre gut ausgestattete Cyber Security lassen vermuten, dass die Erkennung von Ransomware sehr schwierig ist. Deshalb analysieren den Ransomware Angriff auf MediaMarkt, eines der größten Opfer von Ransomware in der jüngeren Geschichte, sowie die Herausforderungen der Ransomware-Erkennung und Maßnahmen, durch die ein erfolgreicher Angriff verhindert werden können.

Der Ransomware Angriff auf MediaMarkt

MediaMarkt mit Hauptsitz in Ingolstadt, ist Europas größter Elektrofachmarkt mit über 1.000 Märkten in 14 Ländern, rund 52.000 Mitarbeitern und einem Umsatz von 21,4 Milliarden Euro. Zusammen mit der Vertriebsmarke Saturn bildet MediaMarkt die MediaMarkt Saturn-Gruppe, deren Eigentümer die Ceconomy AG ist.

Wie erfolgte die MediaMarkt-Ransomware-Attacke?

Am 7. November 2021 wurde MediaMarkt Opfer eines Hive-Ransomware-Angriffs, der Server und Workstations verschlüsselte und zunächst ein immenses Lösegeld in Höhe von 240 Millionen Dollar forderte. Der Angriff ereignete sich am späten Sonntagabend und dauerte bis zum nächsten Morgen an, wodurch die IT-Systeme des gesamten Unternehmens lahmgelegt wurden.

Weitere Systeme wurden von den Administratoren abgeschaltet, um die Ausbreitung der Infektion einzudämmen.

Der Angriff betraf MediaMarkt und Saturn in Deutschland, Belgien und vor allem in den Niederlanden. Obwohl die Geschäfte unmittelbar nach dem Anschlag geöffnet blieben, wurde das Personal aufgefordert, die Computer in den Geschäften nicht zu benutzen und die Registrierkassen abzuschalten. Dadurch konnten die Geschäfte weder Kartenzahlungen annehmen noch Quittungen ausstellen. Die Kunden konnten auch keine Geschenkgutscheine einlösen oder Produkte zurückgeben, da frühere Einkäufe nicht mehr einsehbar waren.

Insgesamt sollen 3.100 Server verschlüsselt worden sein, und nach Angaben des niederländischen Nachrichtensenders RTL erhielten die betroffenen Arbeitsplätze eine Lösegeldforderung mit dem Wortlaut "Ihr Netzwerk wurde gehackt, und alle Daten wurden verschlüsselt. Um wieder Zugriff auf alle Daten zu erhalten, müssen Sie unsere Entschlüsselungssoftware erwerben."

Was waren die Auswirkungen des MediaMarkt-Angriffs?

Es war zu diesem Zeitpunkt unklar, ob Daten gestohlen wurden. Ransomware-Banden wie Hive praktizieren zunehmend Ransomware mit doppelter Erpressung, eine Taktik, bei der Daten nicht nur verschlüsselt, sondern auch aus dem Netzwerk exfiltriert werden. Die Angreifer behalten die Daten und drohen, sie weiterzugeben oder zu verkaufen, wenn der Lösegeldbetrag nicht gezahlt wird. Unklar ist auch, ob MediaMarkt das Lösegeld, das auf 50 Millionen Dollar heruntergehandelt worden sein soll, letztendlich bezahlt hat.

Durch den kürzlich veröffentlichte Finanzbericht H1 2021/22 von Ceconomy, der Muttergesellschaft von MediaMarkt können diese Fragen beantwortet werden. Dem Bericht zufolge wurden die betroffenen IT-Systeme innerhalb weniger Tage nach dem Angriff wiederhergestellt, und der Geschäftsbetrieb kehrte zur Normalität zurück. Vor allem aber wurden nur "Umsatz- und Gewinneinbußen" erwähnt, ohne dass in der Finanzbuchhaltung ein Eintrag für eine Lösegeldzahlung erfolgte. Außerdem sind in dem Bericht keine Hinweise darauf zu finden, dass Mitarbeiter- und Kundendaten gestohlen wurden und dass es weitere Cyberangriffe gegeben hat. Wir können jedoch aus einem diesem Vorfall lernen: Wir müssen erkennen, warum es so schwierig ist, Ransomware zu erkennen, und Maßnahmen ergreifen, um solche Angriffe zu verhindern.

Die Herausforderungen bei der Erkennung von Ransomware-Angriffen

Die sich entwickelnden TTPs von Ransomware-Banden

Der Hive-Ransomware-Angriff auf MediaMarkt ist ein Beispiel dafür, dass Ransomware-Banden bei ihren Angriffen Taktiken, Techniken und Verfahren (TTP) im Stil der APT einsetzen. APTs (Advanced Persistent Threats) sind Angriffe, bei denen der Angreifer über einen längeren Zeitraum im Netzwerk des Opfers operiert und ausgeklügelte und schwer zu entdeckende Techniken einsetzt. Dadurch werden seine Privilegien erhöht, er verhindert es entdeckt zu werden und bewegt sich seitlich durch das Netzwerk. Auf diese Weise können Angreifer auf hochwertige Güter wie sensible Daten, hoch privilegierte User, kritische Systeme und Server, Datenbanken und Quellcodes zugreifen, um den Erfolg des Angriffs zu erhöhen.

Ransomware Banden verwenden dieselben fortschrittlichen Techniken, um eine doppelte Erpressung zu erreichen, d. h. die Verschlüsselung und die Exfiltration von Daten.

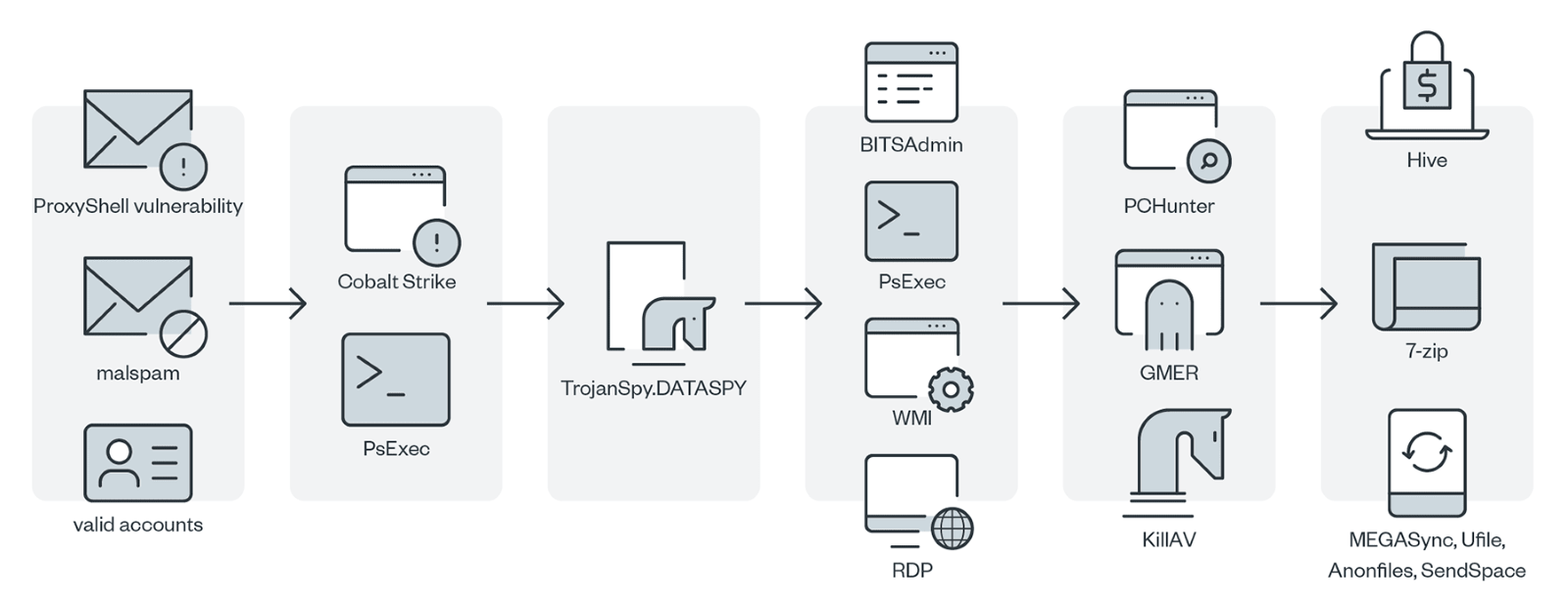

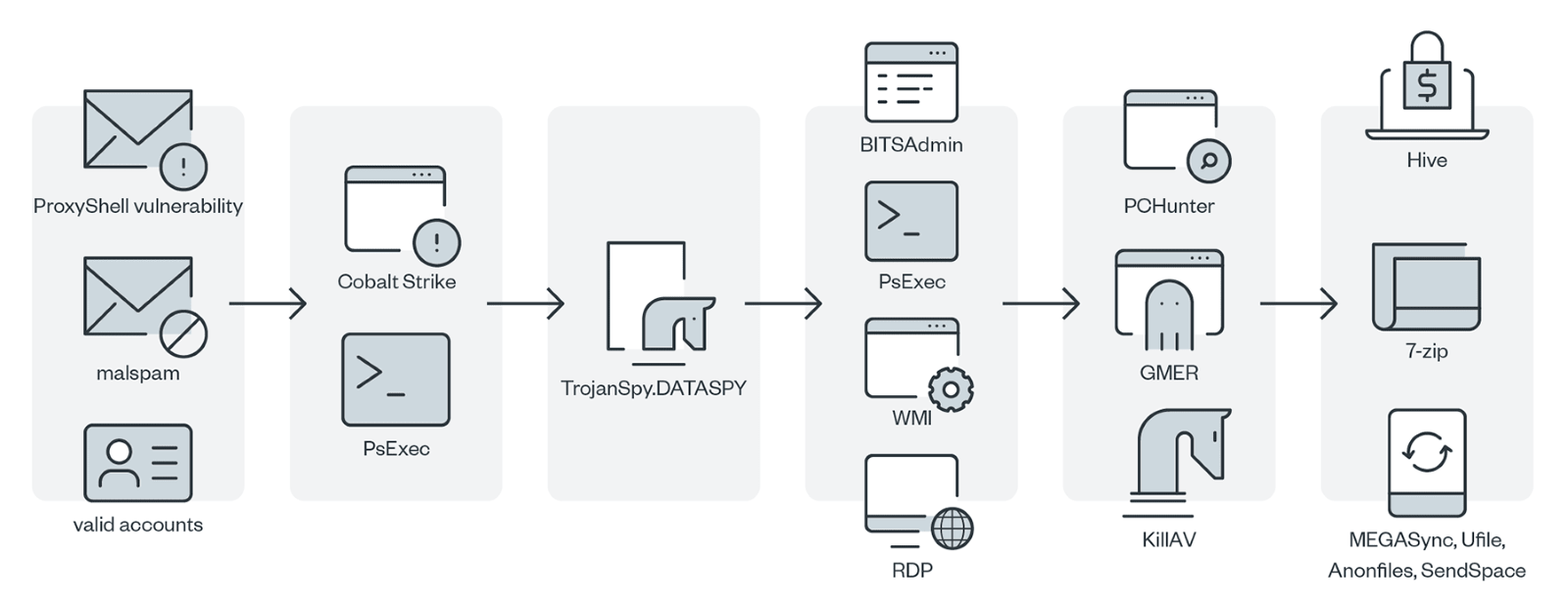

Die folgende Grafik zeigt die fortschrittlichen TTPs anhand der Infektionskette eines Hive-Ransomware-Angriffs.

(Bildquelle: Trend Micro)

Cobalt Strike ist einer der Hauptvermittler von Angriffen. Es wurde ursprünglich als Tool zur Simulation gegnerischer Angriffe in Red-Teaming-Übungen entwickelt, wurde jedoch von Bedrohungsakteuren wie APT-Gruppen und jetzt auch von Ransomware-Banden als Waffe eingesetzt. Das weit verbreitete Simulationstool kann für eine Vielzahl von Funktionen verwendet werden, darunter Keylogging, Befehlsausführung, Dumping von Anmeldeinformationen, Dateiübertragung, Port-Scanning und mehr. Zudem ist Cobalt Strike der Schlüssel, um die Eskalation eines Angriffs zu verhindern. Dies ist jedoch leichter gesagt als getan. Herkömmliche Sicherheitstools für Endgeräte, wie z. B. Antivirensoftware, basieren auf signaturbasierter Erkennung, d. h. auf der Erkennung von Malware anhand einer eindeutigen Kennung. Jedoch kann diese Erkennung umgangen werden, indem Angreifer die direkten Artefakte von Cobalt Strike verändern, indem sie eingebettete Funktionen wie Artifact Kit und Malleable C2 nutzen.

Legitime Windows-Systemtools und -Funktionen wie PsExec, BITSadmin, Windows Management Instrumentation (WMI) und Remote Desktop Protocol (RDP) werden ebenfalls für die laterale Bewegung im Netzwerk genutzt. Da es sich um systemeigene Windows-Programme handelt, werden sie in der Regel nicht von Endpunkt-Sicherheitslösungen erkannt.

Der Trojaner Spy.DATASPY wird auf den Endpunkt geladen, um nach laufenden Prozessen, einschließlich Antiviren- und Endpunktschutzsoftware, zu suchen. Tools wie PCHunter, GMER und KillAV werden anschließend eingesetzt, um AV-bezogene Prozesse zu beenden und den AV-Schutz zu deaktivieren, was den Angreifern mehr Freiheit bei der Durchführung des Angriffs gibt.

Was bedeutet das für die Cyberverteidigung?

Erkennen von Ransomware mithilfe von Network Detection and Response

Zurück zur Millionen-Dollar-Frage: Wie können Unternehmen Ransomware erkennen, wenn sie mit solch komplexen und schwer erkennbaren Tools und Techniken konfrontiert sind?

Dafür benötigen sie eine Technologie, die Sicherheitsteams eine beispiellose Transparenz bietet und das Unerkennbare aufspürt.

Das ist genau das, was Network Detection and Response bietet.

Nicht-signaturbasierte Ransomware-Erkennung mit NDR

Im Gegensatz zu herkömmlichen Sicherheitstools nutzt Network Detection and Response (NDR) nicht nur die Erkennung von Signaturen. Mithilfe fortschrittlicher Technologien wie maschinellem Lernen, KI und Verhaltensanalyse analysiert NDR den gesamten Netzwerkverkehr in Echtzeit, um Abweichungen von der normalen Netzwerkaktivität zu erkennen. Die Idee dahinter ist, dass anormale Aktivitäten ein guter Indikator für bösartiges Verhalten sind, da Angreifer auf eine Art und Weise agieren, die nicht den regulären Verhaltensmustern entspricht.

Der NDR zeigt jedoch nicht nur anormale Aktivitäten an. Dies würde zu einer unüberschaubaren Anzahl von Warnmeldungen und Fehlalarmen führen. Stattdessen korreliert NDR den Netzwerkverkehr im gesamten Netzwerk sowie innerhalb und außerhalb des Netzwerks, um anomalen Ereignissen in einem Kontext zu betrachten. Ein scheinbar harmloses Ereignis auf einem Endpunkt mag keinen Verdacht erregen, aber wenn es mit dem Netzwerkverkehr und den Aktivitäten auf anderen Endpunkten korreliert, kann NDR eine Kette verdächtiger Aktivitäten aufdecken.

Erkennung der seitlichen Bewegung des Kobaltstreiks mit NDR

Zur Veranschaulichung dieses Punktes wollen wir die Erkennung einer seitlichen Bewegung anhand des Cobalt Strike als Beispiel verwenden.

Die Analyse von Lateral Movements mit Cobalt Strike veranschaulicht, dass das kompromittierte Gerät einen Remote-Dienst erstellt und startet, um bösartigen Code auf einem anderen Netzwerkgerät auszuführen. Sobald der Dienst erfolgreich erstellt wurde, sendet er häufig ein Signal an Cobalt Strike Team Server, d. h. er kommuniziert mit dem Command-and-Control-Server (C2) des Angreifers.

Mit diesem Wissen kann NDR modelliert werden, um die Angriffskette zu erkennen. Das bedeutet, dass ein Gerät einen Remote-Dienst auf einem zweiten Gerät erstellt, woraufhin eine Kommunikation mit einer unbekannten Domäne auf dem zweiten Gerät folgt. Durch die Erstellung von Baselines für Aktivitäten auf allen Netzwerkgeräten erkennt NDR bösartiges Verhalten, das bei isolierter Betrachtung scheinbar harmloser Ereignisse nicht erkennbar ist. Dadurch kann Ransomware erkannt werden, bevor sie ernsthaften Schaden anrichtet.

Ein mehrschichtiges Sicherheitskonzept

Verhaltens- und Anomalie basierte Schutztechnologien wie NDR werden nicht losgelöst von signaturbasierten Schutzmaßnahmen eingesetzt. Tatsächlich bieten signaturbasierte Schutzmechanismen eine robuste erste Verteidigungslinie, die die meisten Bedrohungen herausfiltert. Ohne würden die Netze links, rechts und in der Mitte von Bedrohungen überschwemmt werden.

NDR kann in Verbindung mit Netzwerk-Firewalls, Antivirenprogrammen und anderen Sicherheitstools eingesetzt werden, um Unternehmen einen mehrschichtigen, ganzheitlichen Schutz vor Ransomware, APTs und anderen Bedrohungen zu bieten.

.svg)

.svg)

.svg)

.svg)

.svg)