Ein robustes Detektionssystem ist der erste Schritt bei allen TDR-Maßnahmen.

Im Zusammenhang mit der Cyber Security eines Unternehmens ist der Begriff der Threat Detection sehr komplex. Mit robusten Sicherheitsprogrammen können Sie sich auf den schlimmsten Fall vorbereiten, denn ein böswilliger Akteur kann selbst die fortschrittlichsten Verteidigungs- und Vorhersagetechnologien umgehen. Daher ist ein umfassender Prozess zur Erkennung von Bedrohungen ein wesentlicher Bestandteil eines erfolgreichen TDR-Projekts.

Im Folgenden sind die notwendigen Schritte aufgeführt, um eine Cyber-Bedrohung zu erkennen:

-

ERKENNEN SIE ALLE ASSETS IM NETZWERK

Bei der Asset-Erkennung geht es darum, die aktiven und inaktiven Assets in einem Netzwerk zu verfolgen. In vielen Unternehmen gehören zu den Assets neben den traditionellen Workstations und Servern vor Ort auch Cloud-, virtuelle und mobile Geräte. Die Erkennung von Assets gehört zu den grundlegenden Praktiken, die Unternehmen bei der Ausarbeitung eines Plans zur Verwaltung ihrer zugrunde liegenden Assets und zur Schaffung eines sichereren IT-Ökosystems berücksichtigen sollten.

-

NACH SCHWACHSTELLEN SUCHEN

Beim Schwachstellen-Scanning werden Sicherheitslücken und Schwachstellen in Computernetzen (einschließlich der Cloud) und Software ermittelt. Sie deckt Schwachstellen in einem System auf, bevor sie ausgenutzt werden können. Die Durchführung eines Schwachstellen-Scans birgt jedoch eine Reihe von Risiken, da sie von Natur aus in den laufenden Code des Zielsystems eingreift. Infolgedessen kann der Scan zu Fehlern und Neustarts führen, was die Produktivität zumindest vorübergehend beeinträchtigt. Nichtsdestotrotz überwiegen die Vorteile des Schwachstellen-Scannings diesen potenziellen Nachteil bei weitem und verstärken letztendlich die Sicherheitsposition eines Unternehmens.

-

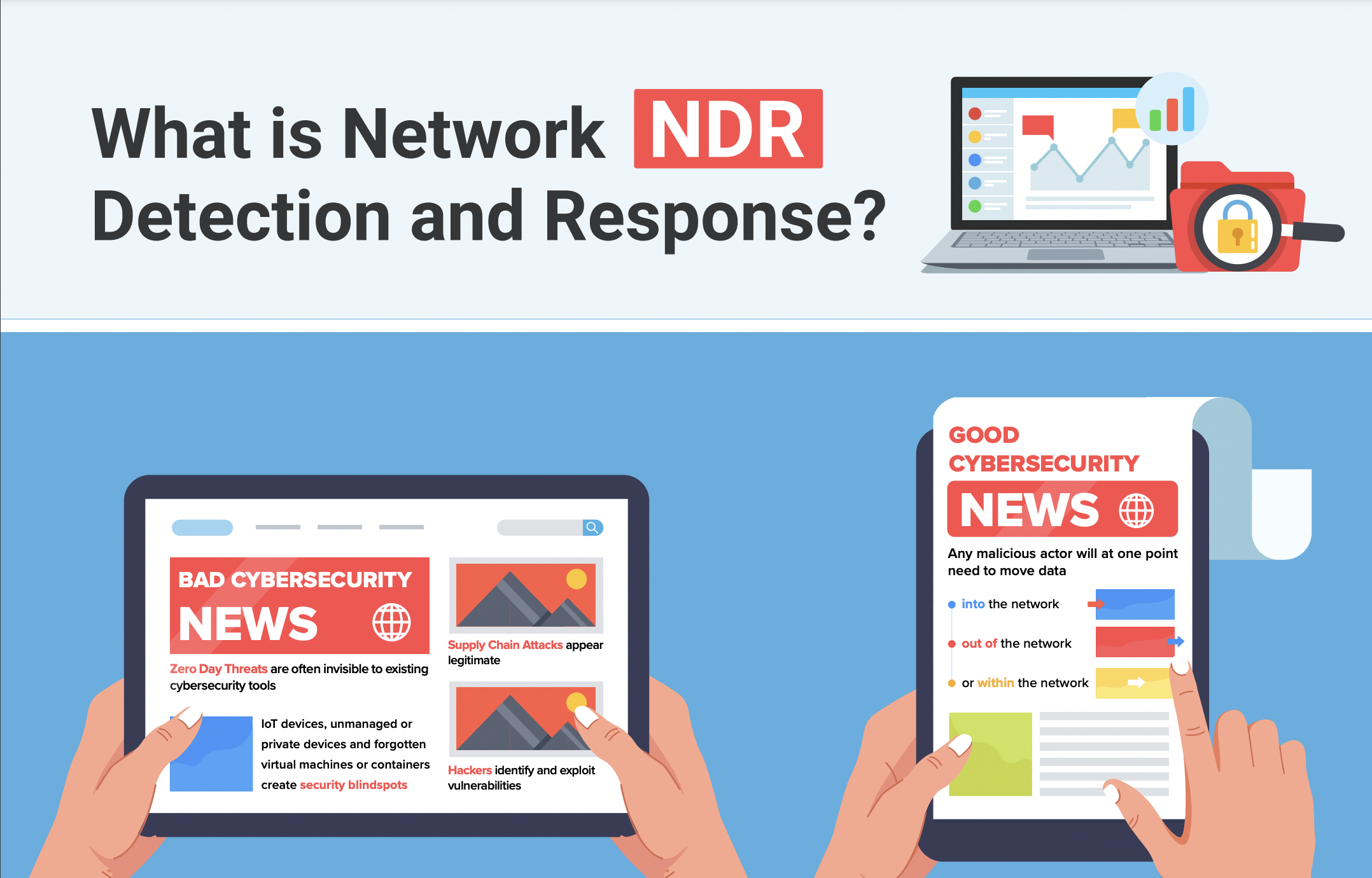

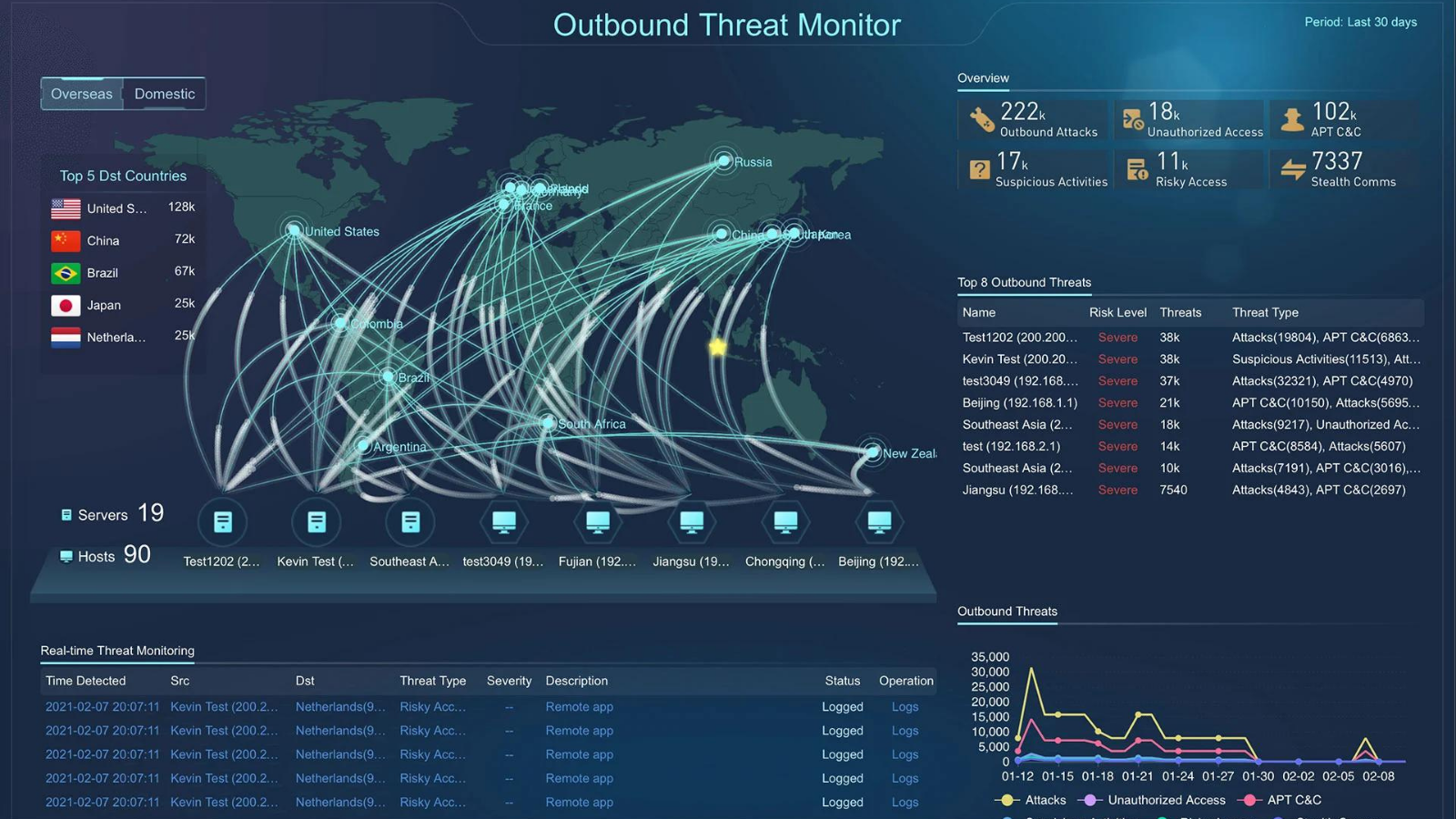

ANALYSE UND BEOBACHTUNG DES NETZWERKVERKEHRS

Die Netzverkehrsanalyse (NTA) ist eine Methode zur Überwachung der Netzverfügbarkeit und -aktivität, um Anomalien, einschließlich Sicherheits- und Betriebsprobleme, zu erkennen. So erhalten Unternehmen den nötigen Einblick, um die Netzwerkleistung zu optimieren, die Angriffsfläche zu minimieren, die Sicherheitslage zu verbessern und Ressourcen effektiv zu verwalten. NTA umfasst in der Regel:

- Sammlung von Echtzeit- und früheren Aufzeichnungen über das Geschehen im Netzwerk

- Erkennung von Malware und Schwachstellen auch in Bezug auf Protokolle

- Fehlerbehebung bei langsamen Netzwerken

- Verbesserung der Transparenz des internen Netzwerks und Beseitigung blinder Flecken

Die Isolierung von Bedrohungen bezieht sich eher auf die Isolierung von E-Mails und Browsern, um Benutzer und Endgeräte vor Malware zu schützen. Indem verdächtige Links und Downloads aus der Ferne isoliert werden, vermeiden die User, Opfer von Speer-Phishing, Ransomware und anderen raffinierten Angriffen zu werden. In der Vergangenheit haben sich Unternehmen auf viele Sicherheitslösungen zum Schutz vor webbasierter Malware verlassen. Einige Lösungen umfassen die Verwendung eines Algorithmus, der feststellt, ob die in ein Netz eingehenden Webinhalte gut oder schlecht sind. Andere Lösungen verhindern, dass User auf Websites navigieren, die möglicherweise schädlichen Code enthalten. Beispiele für diese Sicherheitsprodukte sind Web-Proxys und sichere Web-Gateways.

Deception Technology ist ein Verfahren zur Verteidigung der Cyber Security, das Eindringlinge mit strategisch platzierten Täuschungsmanövern im gesamten Netzwerk ködert. Wenn ein Angreifer über eine dieser Fallen stolpert, wird ein Signal ausgelöst, das Berichte generiert und die Aktionen des Eindringlings aufzeichnet, so dass zuverlässige forensische Erkenntnisse darüber gewonnen werden können, was Angreifer tun und wohin sie sich im Netzwerk bewegen. Anhand der gesammelten Informationen kann das Sicherheitspersonal erkennen, auf welche Teile des Netzwerks die Angreifer abzielen, und eine vorausschauende Verteidigung aufbauen.

Im Rahmen des Threat Huntings werden manuelle oder maschinelle Verfahren eingesetzt, um Sicherheitsvorfälle oder Bedrohungen zu identifizieren, die den automatischen Erkennungsmethoden entgangen sind. Um beim Threat Hunting erfolgreich zu sein, müssen Analysten wissen, wie sie ihre Tools einsetzen können, um die gefährlichsten Bedrohungen zu finden.

Sie benötigen außerdem umfassende Kenntnisse über verschiedene Arten von Malware, Exploits und Netzwerkprotokolle und sollten sich mit der Verarbeitung großer Datenmengen auskennen. Ein Threat Hunting ermöglicht es Sicherheitsanalysten, aktiv in ihr Netzwerk zu gelangen, um einen Überblick über die Endpunkte und ihre Sicherheitsausrüstung zu erhalten, um nach bisher unbemerkten Bedrohungen oder Angreifern zu suchen, anstatt zu warten, bis eine Bedrohung auftritt.Technologien zur Erkennung von Bedrohungen für Sicherheitsereignisse, Netzwerke und Endpunkte können Unternehmen dabei helfen, gängige Cybersecurity-Angreifer abzuwehren.